Windows Server OS には、「Active Directory 証明書サービス(AD CS)」という役割が用意されています。この機能をインストールすることで、組織内で利用するプライベートな認証局(CA:Certificate Authority)を簡単に構築できます。

AD CS を導入することで、ユーザー証明書やサーバー証明書などを自社内で発行・管理でき、社内システムやデバイス間のセキュリティを強化することが可能になります。

本記事では、「Active Directory 証明書サービス」の基本的な概要についてわかりやすく解説します。

Active Directory 証明書サービス (AD CS)

Windows Server OS では 「Active Directory 証明書サービス」(Active Directory Certificate Services(AD CS)) を利用して、プライベートな証明機関を簡易に構築することができます。サービス名に “Active Directory” という名前が含まれていることからも想像できる通り、「Active Directory ドメイン サービス」と連携して、証明書を発行・配布することができるため、ドメイン環境を利用している場合に証明書の運用・管理がしやすいという利点があります。

「Active Directory 証明書サービス」で利用できる CA の種類は以下の 2 つがあります。

スタンドアロン CA

Active Directory ドメイン サービスとの連携を行わない一般的な証明機関

機能面

- CA 証明書は別途配布 (※!)

- CSR (証明書発行要求) を受け取って、証明書を発行する

- CDP や AIA は別途用意 (Web サーバー等)

- CSR より証明書の発行の可否を管理者が判断 (既定の動作、変更は可能)

システム要件

ワークグループ、ドメイン メンバーいずれでも構築可能

エンタープライズ CA

Active Directory ドメイン サービスとの連携を行い、証明書の発行や管理を簡易化できる証明機関

機能面

- CA 証明書はドメイン内に自動配布

- 証明書テンプレートを用いて、簡易な手順で証明書を発行する

- CDP や AIA はドメイン コントローラーの AD データベース上に自動に構成され、ドメイン内にアクセス可能

- 証明書の自動登録の機能が利用可能

- 証明書の発行の可否は、セキュリティ設定により決まる

システム要件

ドメイン メンバーのみ構築可能

(ドメイン コントローラーと連携した証明機関であるため、ワークグループのサーバーにはエンタープライズ CA は構築できません)

スタンドアロン CA とエンタープライズ CA の見分け方

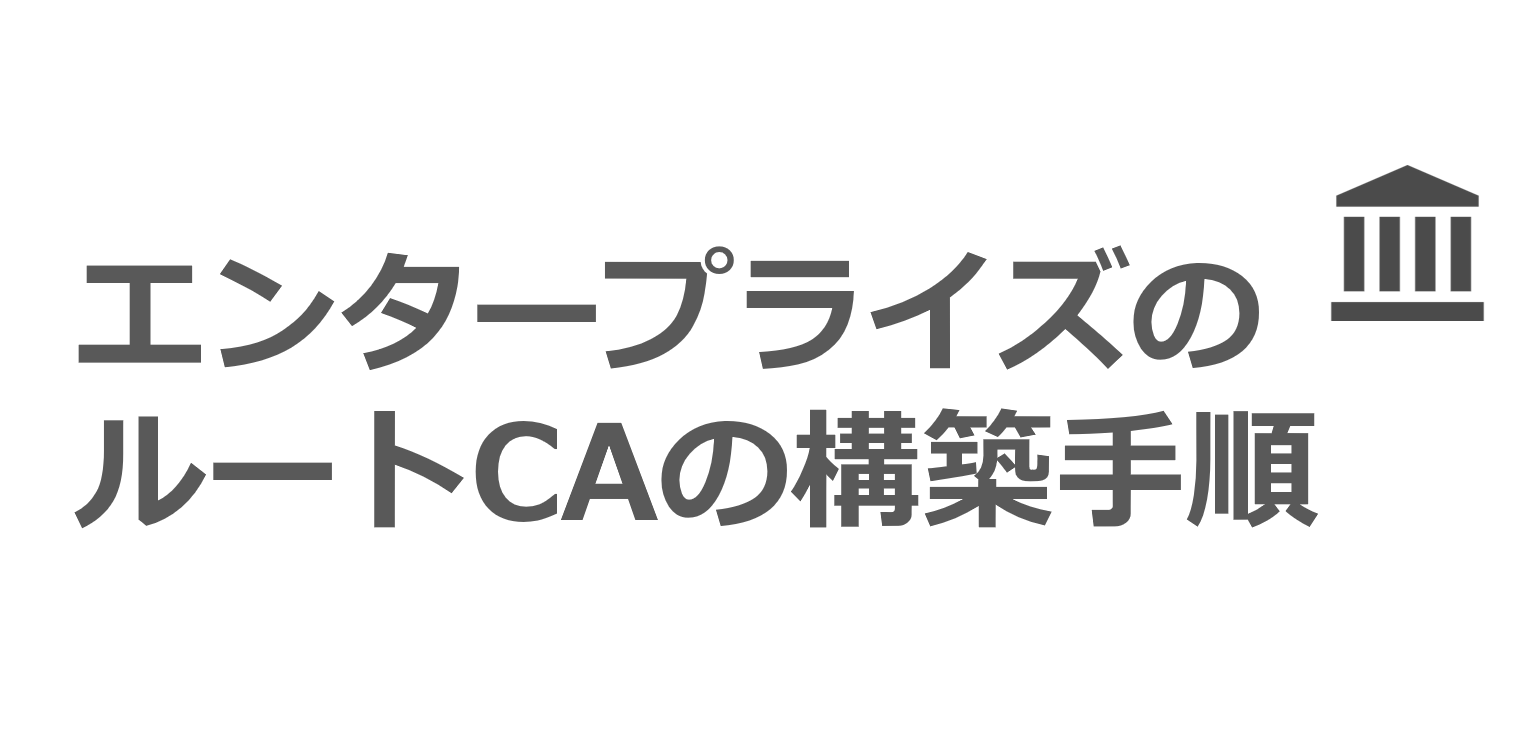

ドメイン環境であれば、エンタープライズ CA を構築した方が利便性が高いため、証明書の発行 CA サーバーは「エンタープライズ CA」で構築している場合が多いです。エンタープライズ CA とスタンドアロン CA の大きな違いの一つとして、証明書テンプレートの有無があげられます。

そのため、構築済みの証明機関の CA の種類は、証明機関の管理コンソール(certsrv)に [証明書テンプレート] があるかどうかをチェックすることで確認することができます。

1) CA サーバーに管理者権限をもつユーザーでログオンします。

2) [Windows 管理ツール] より [証明機関] を開きます。

3) [証明機関(ローカル)] – [<CA 名>] の配下の項目に「証明書テンプレート」の項目があれば「エンタープライズ CA」です。逆に「証明書テンプレート」の項目がなければ「スタンドアロン CA」となります。

構成パーティション

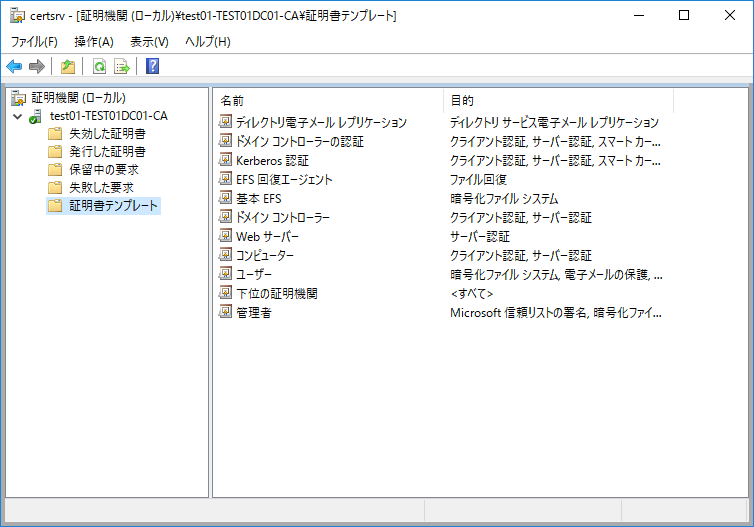

エンタープライズ CA では Active Directory ドメイン サービスと連携しており、Active Directory 証明書サービスで利用する各種情報を AD データベース内で保持しています。Active Directory 証明書サービスの各種情報の保存場所は、Active Directory ドメイン サービスのサービス関連の情報を保持している構成パーティションの「Services」コンテナの下です。

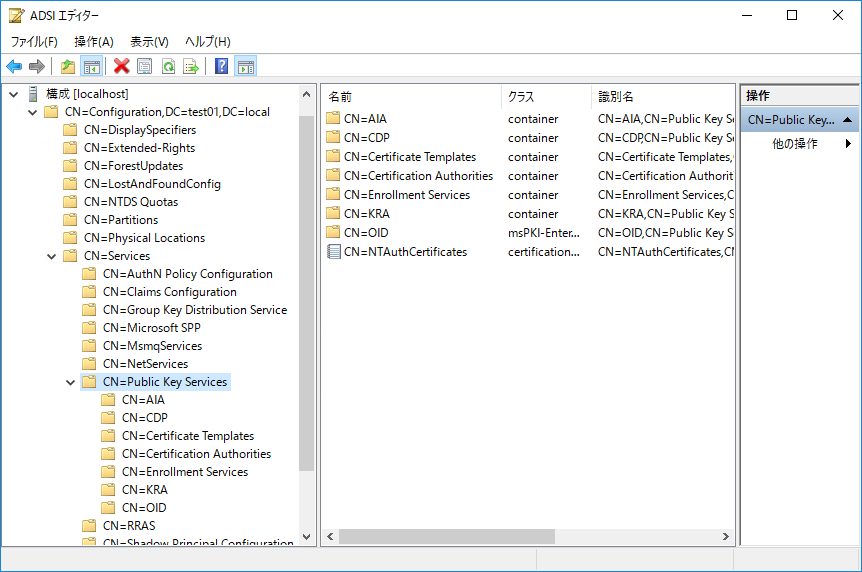

構成パーティションでは、証明書をの発行に使用する証明書テンプレートや CRL (証明書失効リスト)、CA 証明書などの情報が保持されています。ドメインに参加している端末は、構成パーティションを参照して CA 証明書を登録したり、証明書の発行要求を行ったりします。構成パーティションの情報を確認するためには、[ADSI エディター] や [Active Directory サイトとサービス] の管理ツールを利用します。

1) エンタープライズ CA が存在するドメインの任意のドメイン コントローラーに管理者権限をもつユーザーでログオンします。

2) [Windows 管理ツール] より [ADSI エディター] をクリックします。

3) 画面の左ペインにて、[ADSI エディター] が選択された状態で、メニューにて [操作] – [接続] をクリックします。

4) [接続の設定] にて、[既知の名前付けコンテキストを選択する] にて “構成” が選択された状態で [OK] をクリックします。

5) 構成パーティションにある [Services] コンテナの下にある [Public Key Services] が 「Active Directory 証明書サービス」で利用される AD オブジェクトです。

“Public Key Services” 配下にある各コンテナには、それぞれ以下の情報が保存されています。

AIA : CA 証明書の情報

CDP : Base CRL/Delta CRL の情報

Certificate Template : 証明書テンプレートの情報

Certificate Authoriries : CA サーバーの情報

Enrollment Services : 登録エージェント(証明書の発行要求の処理を受け付けるサービス)の情報

KRA : フォレストの回復キーエージェント証明書の情報

Active Directory 証明書サービスで CA サーバー構築

Windows Server OS の端末があれば、「Active Directory 証明書サービス」をインストールしてプライベートの証明機関を構築して検証してみましょう。以下の記事で「スタンドアロン CA」と「エンタープライズ CA」の構築手順を紹介しておりますので、参考にしてみてください。

スタンドアロン CA は Active Directory ドメイン サービスとは連携しない、Windows Server OS 上に構成するシンプルな証明機関となります。 スタンドアロン CA はドメインに参加している Windows […]

エンタープライズ CA は Active Directory ドメイン サービスと連携した証明機関となります。 そのため、エンタープライズ CA はドメインに参加している Windows Server OS 上に構築する必要があります。 […]