管理対象のリソースに対して操作した記録を残すために、監査ログの記録が利用されます。

監査ログを記録することで、いつだれが何をしたかを調査することができます。

監査ログの記録状態を確認することで、不正なアクセスや予期しない操作の内容の詳細がわかります。

そのため、システム運用において監査ログを残すことは有用です。

Windows OS で、監査ログを記録するためには、監査ポリシーと監査エントリの設定が必要です。

今回は、Windows OS での監査ログの記録の仕組みについて紹介します。

監査ログとは?

Windows OS には、特定のイベントが起こった時にそれを記録する監査機能があります。

監査機能を有効にしていると、セキュリティ イベント ログに監査ログが記録されます。

この機能により、悪意のある第三者により、不正ログオンの試みや機密情報を含むリソースへのアクセスが検知できるようになります。

監査ログを記録するために必要な設定の概要は以下の通りです。

- 監査ポリシーを有効

- 監査エントリーの定義

①監査ポリシーでは、監査機能を有効にします。

監査ポリシーには大きく分けて「基本の監査ポリシー」と「詳細の監査ポリシー」があります。

監査機能を有効にするのみでは監査ログは記録されず、②監査対象のエントリも定義する必要があります。

基本の監査ポリシー

ユーザーのログオンやファイル アクセスなど、監査に必要なイベントに対応する監査ログが記録できます。

監査ログを記録する機能を有効無効を設定するために、各イベントに関連する監査ポリシーが定義されています。

監査ポリシーの有効・無効はポリシー エディターより行うことができます。

ポリシー パス:[コンピューターの構成] – [ポリシー] – [Windows の設定] – [セキュリティの設定] – [監査ポリシー]

基本監査ポリシーとして、9 つの監査ポリシーが用意されています。

|

アカウント ログオン イベントの監査 |

ドメイン ユーザー アカウントがドメイン コントローラーで認証されると、ドメイン コントローラーにアカウント ログオンイベントが記録されます。 |

|

アカウント管理の監査 |

ユーザー アカウントやグループ アカウントの作成、変更、削除やパスワードの変更など、アカウントの管理作業を行った場合に記録されます。 |

|

オブジェクト アクセスの監査 |

ファイルやフォルダー、レジストリキー、プリンターに対するユーザーのアクセスが記録されます。 |

|

システムイベントの監査 |

ファイルやフォルダー、レジストリキー、プリンターに対するユーザーのアクセスが記録されます。 |

|

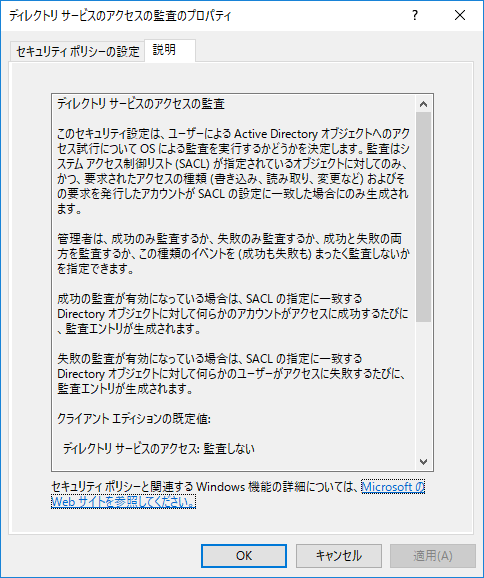

ディレクトリサービスのアクセスの監査 |

Active Directory オブジェクトに対するユーザーのアクセスが記録されます。 |

|

プロセス追跡の監査 |

サービスのインストール、プロセスの開始や終了など、プログラムの実行に関する履歴が記録されます。 |

|

ポリシーの変更の監査 |

ユーザー権利の割り当て、監査ポリシー、他のドメインとの信頼関係の作成や削除などの信頼ポリシーに対する変更が記録されます。 |

|

ログオン イベントの監査 |

ローカル ユーザー アカウントがローカル コンピューターで認証されると、ログオンイベントが記録されます。 |

|

特権使用の監査 |

システム時刻の変更や、イベント ビューアーのログの消去などのユーザー権利を使用するイベントが記録されます。 |

各監査ポリシーで「何が監査できるか」の詳細な説明は、ポリシーの [説明] タブで確認できます。

詳細な監査ポリシー

詳細な監査ポリシーでは、基本ポリシーをさらに細分化した詳細な項目のポリシーが定義されています。

有効化する監査ポリシーをより、限定的にする構成にしたい場合は「詳細な監査ポリシー」を有効にします。

例えば、基本ポリシーの「ディレクトリサービスのアクセスの監査」は、「詳細な監査ポリシー」にて以下の 4 つのサブカテゴリが定義されています。

|

ディレクトリサービスのアクセス |

Active Directory オブジェクトに対するユーザーのアクセスが記録されます。 |

|

ディレクトリサービスの変更 |

この監査ポリシーを有効にすると、Active Directory オブジェクトの作成変更、削除の取り消し、移動などが記録されます。 変更前の変更後の値も記録されます。 |

|

詳細なディレクトリサービスレプリケーション |

AD DS のレプリケーションに関する詳細情報が記録されます。 |

|

ディレクトリサービスのレプリケーション |

AD DS のレプリケーションの開始と終了が記録されます。 |

その状態で、詳細ポリシーの「DS アクセス」-「ディレクトリ サービスの変更の監査」を有効にしたとします。

その変更が適用されたタイミングにて、「アカウント管理の監査」は「無効」の状態になってしまいます。

詳細な監査ポリシーの解除方法

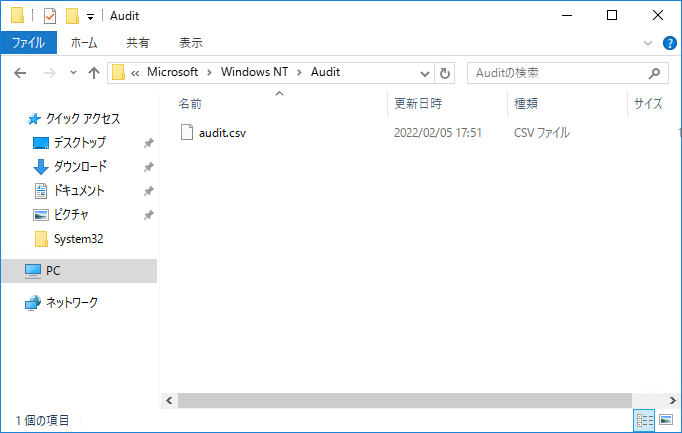

“audit.csv” のファイルがあると、「基本の監査ポリシー」は反映されません。

詳細な監査ポリシーを全て未構成に変更しても、”audit.csv” は空の状態で残ります。

そのため、詳細な監査ポリシーを全て未構成にしても、「基本の監査ポリシー」が反映されない問題は解消されません。

この問題を解消するには、”audit.csv” のファイルを削除する必要があります。

詳細な監査ポリシーの解除方法する手順は以下の通りです。

1) 詳細な監査ポリシーを全て未構成に変更します。

2) エクスプローラーを開き、以下のファイルの各パスをチェックして audit.csv の有無を確認します。

3) audit.csv のファイルを削除します。(すべての audit.csv ファイルを削除してください)

4) 基本の監査ポリシーを設定します。

監査ポリシーの確認方法

監査ポリシーの設定内容は auditpol コマンドで確認できます。

auditpol コマンドは監査ポリシーの設定の操作や表示を行うためのコマンドです。

Windows OS 端末に適用されている監査ポリシーの設定を確認するためのコマンドは以下の通りです。

auditpol /get /category:*

C:\>auditpol /get /category:*

システム監査ポリシー

カテゴリ/サブカテゴリ 設定

システム

セキュリティ システムの拡張 監査なし

システムの整合性 成功および失敗

IPsec ドライバー 監査なし

その他のシステム イベント 成功および失敗

セキュリティ状態の変更 成功

ログオン/ログオフ

ログオン 成功および失敗

ログオフ 成功

アカウント ロックアウト 成功

IPsec メイン モード 監査なし

IPsec クイック モード 監査なし

IPsec 拡張モード 監査なし

特殊なログオン 成功

その他のログオン/ログオフ イベント 監査なし

ネットワーク ポリシー サーバー 成功および失敗

ユーザー要求/デバイスの信頼性情報 監査なし

グループ メンバーシップ 監査なし

(略)

/category オプションに * (アスタリスク) を指定すると、全てのカテゴリが表示されます。

特定のカテゴリのみを表示したい場合は、/category オプションに対象となるカテゴリ名を指定してください。

auditpol /get /category:ログオン/ログオフ

監査エントリの設定

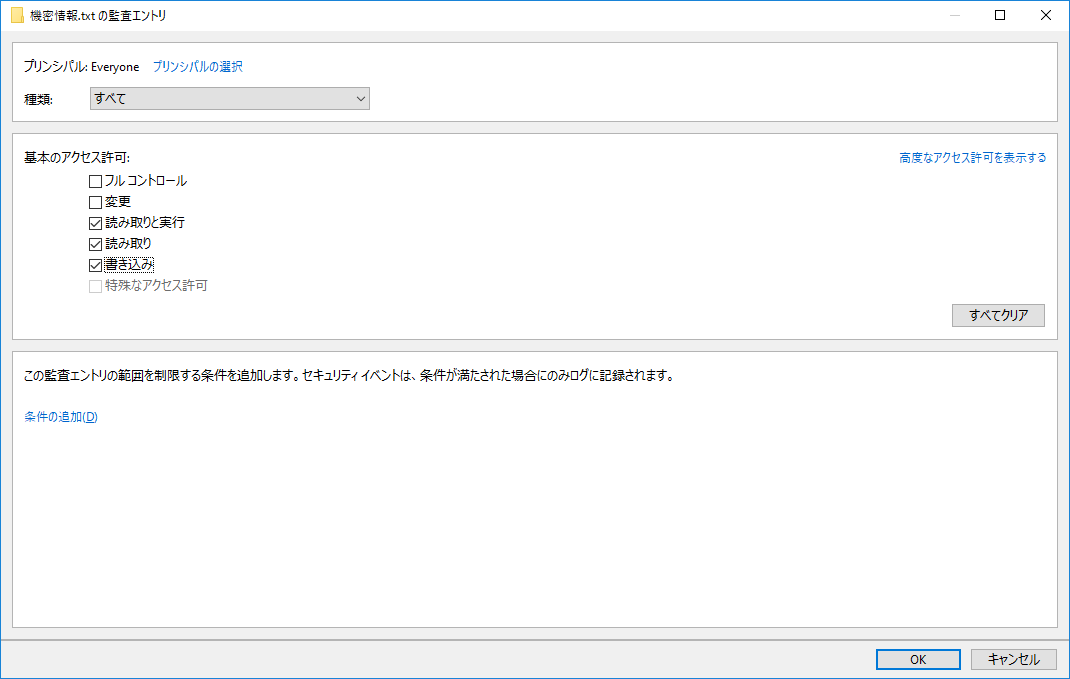

監査ポリシーを有効にした後、監査対象となるリソースに対して監査エントリを設定します。

例えば、以下の機密ファイルへのアクセスを監査する設定を行うとします。

その場合、まず [ファイル システムの監査] を有効にします。

パス: [コンピューターの構成] – [Windows の設定] – [セキュリティの設定] – [監査ポリシーの詳細な構成] – [システム監査ポリシー] – [オブジェクト アクセス]

ポリシー: [ファイル システムの監査] の成功と失敗

ファイルがある Windows 端末上で、上記のポリシーの成功と失敗の監査が適用されていることを確認してください。

ポリシーが適用されたら、対象の機密ファイルに対して監査ポリシーの設定を行います。

1) 対象のファイルを右クリックして [プロパティ] をクリックします。

2) [セキュリティ] タブより、[詳細設定] をクリックします。

3) セキュリティの詳細設定にて、[監査] タブを選択します。

4) [追加] をクリックします。

5) 監査エントリを設定します。

※ 監査エントリ設定で定義できる項目は以下の通りです。

プリンシパル:監査対象のアカウントを指定します。

種類:イベントの成功、失敗の種類を指定します。

基本アクセスの許可:イベントにおけるアクセスの種類

6) [適用]、[OK] をクリックします。

監査ログのサンプル

監査対象のイベントが発生したら、監査ログはセキュリティ イベント ログ上に記録されます。

イベント ビューアー上でセキュリティ イベント ログから監査ログを確認し、

イベント ビューアーは [ファイル名を指定して実行] から eventvwr と入力して [OK] をクリックしたら開けます。

ログの名前: Security

ソース: Microsoft-Windows-Security-Auditing

日付: YYYY/MM/DD HH:MM:SS

イベント ID: 4663

タスクのカテゴリ: ファイル システム

レベル: 情報

キーワード: 成功の監査

ユーザー: N/A

コンピューター: TEST01DC01.test01.local

説明:

オブジェクトへのアクセスが試行されました。

サブジェクト:

セキュリティ ID: TEST01\Administrator

アカウント名: Administrator

アカウント ドメイン: TEST01

ログオン ID: 0x10B771

オブジェクト:

オブジェクト サーバー: Security

オブジェクトの種類: File

オブジェクト名: C:\Users\Administrator\Documents\機密情報.txt

ハンドル ID: 0x1ae4

リソース属性: S:AI

プロセス情報:

プロセス ID: 0xe08

プロセス名: C:\Windows\explorer.exe

アクセス要求情報:

アクセス: READ_CONTROL

アクセス マスク: 0x20000

上記のイベント ログは “機密情報.txt” のファイルを開いた時に記録された監査ログです。

記録されるログ数が増えるとログの循環され、ログが残らない状態となる恐れもあります。

そのため、監査対象とするイベントの選定は慎重に行ってください。