OCSP(オンライン レスポンス)サーバーは、検証対象の証明書の失効状態を問い合わせることができるサーバーです。

Active Directory 証明書サービスの機能を利用して、OCSP サーバーを簡易に構築することができます。

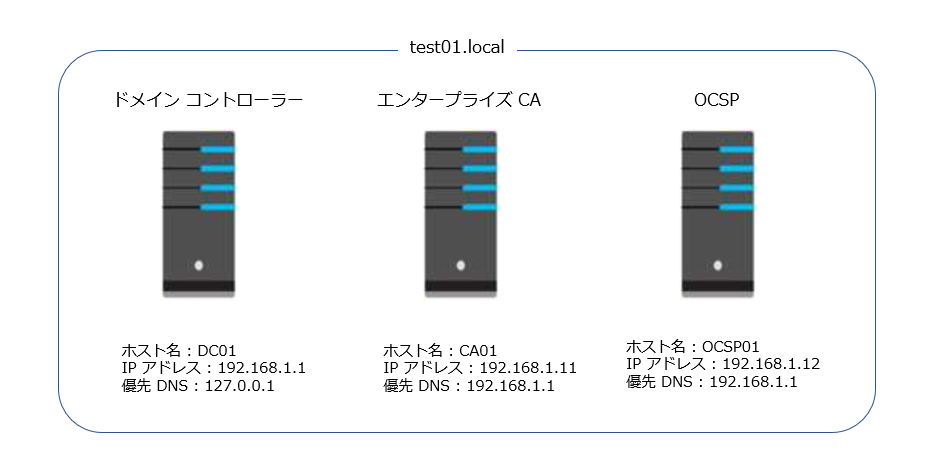

今回はエンタープライズ CA で発行された証明書の失効確認を行うための OCSP サーバーの構築手順を紹介します。以下の構成で、エンタープライズ CA の OCSP サーバーを構築します。

- ドメイン コントローラー 1 台

- ドメイン メンバー(エンタープライズ CA) 1 台

- ドメイン メンバー (OCSP サーバー) 1 台

環境

ドメイン環境を構築し、ドメイン メンバーの 1 台をエンタープライズ CA として構築します。

事前準備となるドメイン コントローラーの構築やエンタープライズ CA の構築は以下の記事を参考にしてください。

エンタープライズ CA は Active Directory ドメイン サービスと連携した証明機関となります。 そのため、エンタープライズ CA はドメインに参加している Windows Server OS 上に構築する必要があります。 […]

OCSP の構築

Active Directory 証明書サービスにて OCSP サーバーを構築することができます。

OCSP サーバーとするメンバー サーバーに、Active Directory 証明書サービスをインストールした後、OCSP を構成します。

Active Directory 証明書サービスのインストール

OCSP サーバーとする Windows Server OS を、ドメイン参加させておきます。

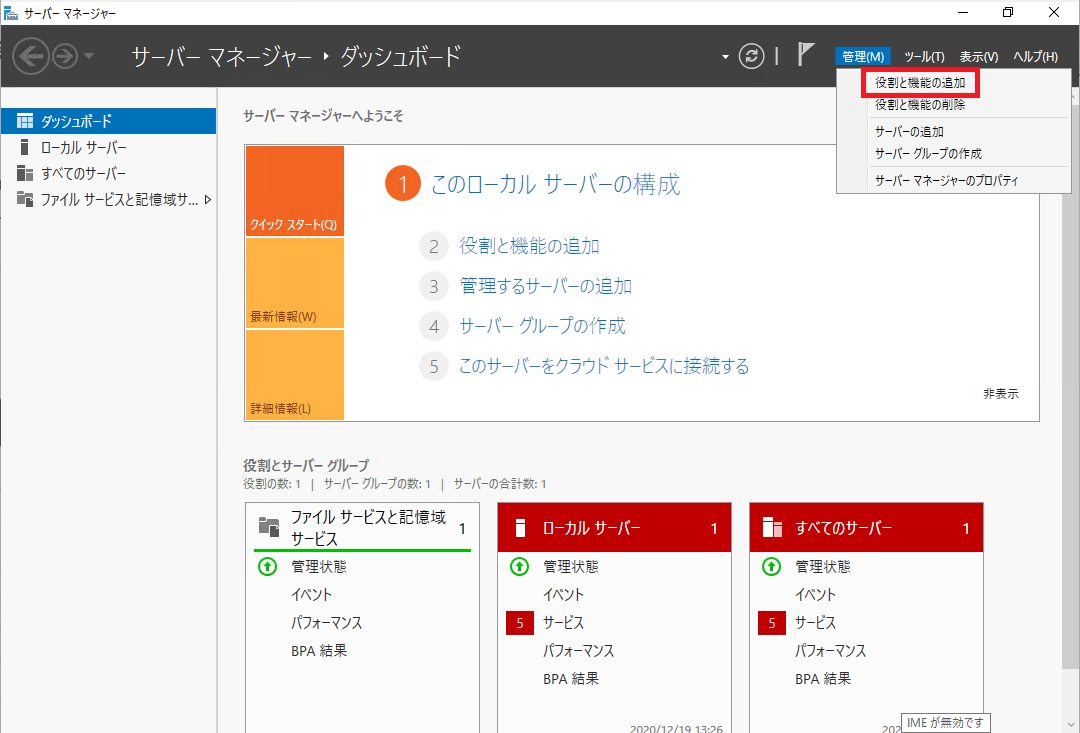

1) メンバー サーバーにローカルの管理者権限をもつユーザーでログオンします。

2) [サーバー マネージャー] を開き、[管理] より [役割と機能の追加] をクリックします。

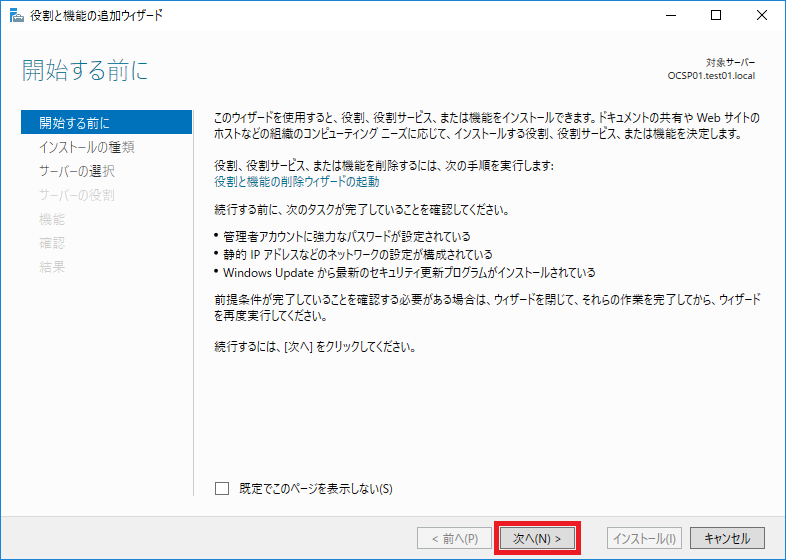

3) [開始する前に] にて、[次へ] をクリックします。

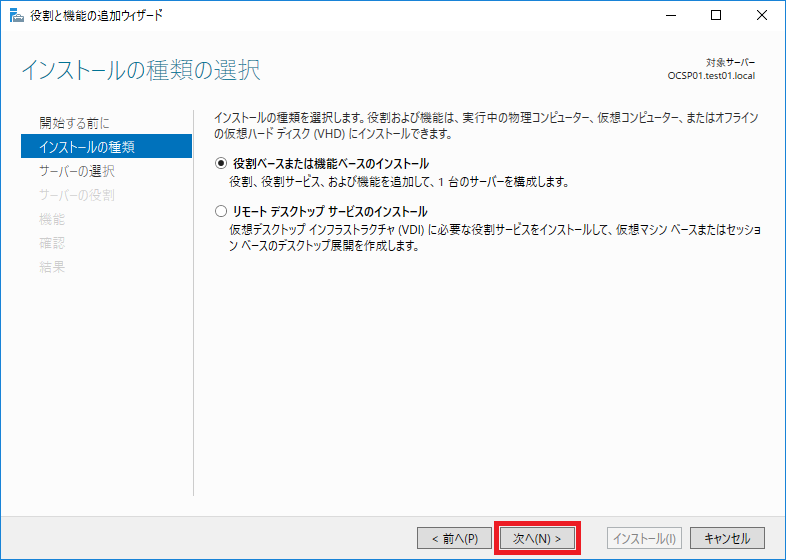

4) [インストールの種類の選択] にて、[役割ベースまたは機能ベースのインストール] を選択し、[次へ] をクリックします。

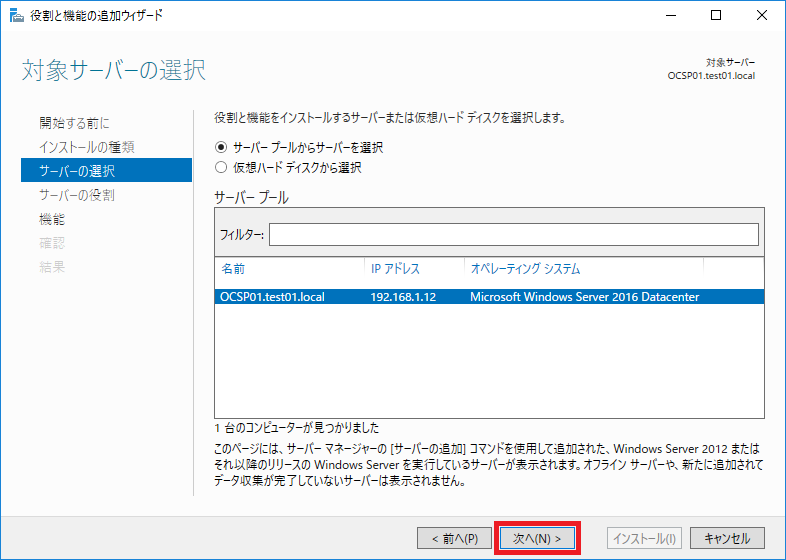

5) [対象サーバーの選択] にて、自身のサーバーが選択されていることを確認し、[次へ] をクリックします。

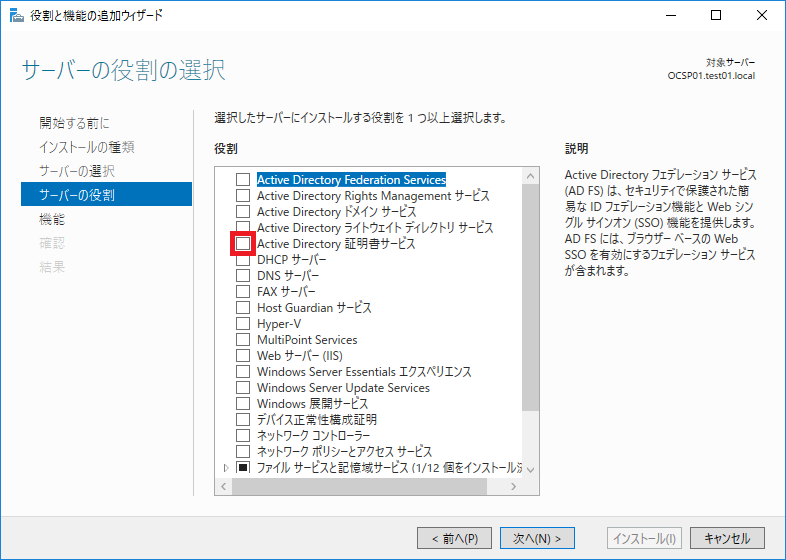

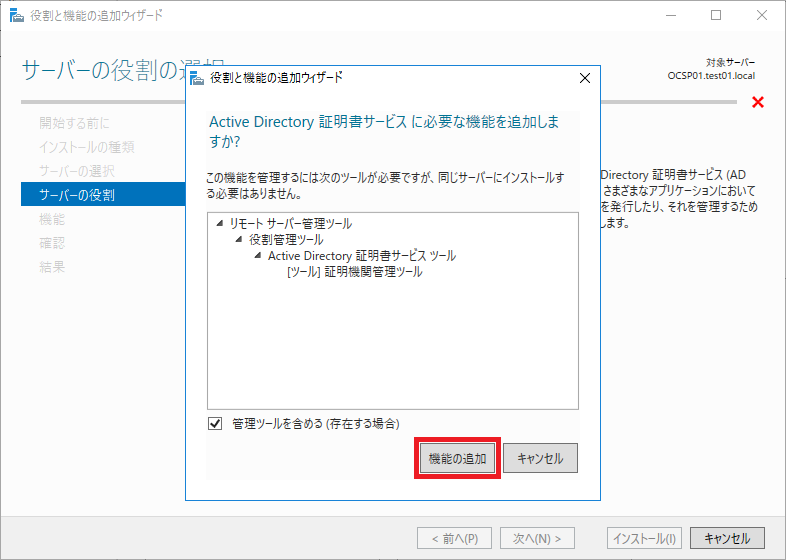

6) [サーバーの役割の選択] にて、[Active Directory 証明書サービス] のチェックボックスを有効にします。

7) [役割と機能の追加ウィザード] にて、[管理ツールを含める(存在する場合)] のチェックボックスが有効になっていることを確認し、[機能の追加] をクリックします。

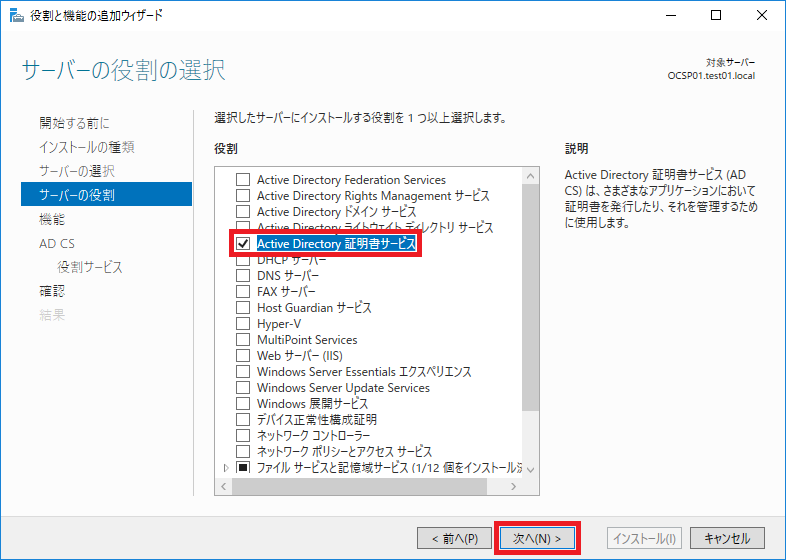

8) [役割の選択] にて [Active Directory 証明書サービス] のチェックボックスが有効になっていることを確認して [次へ] をクリックします。

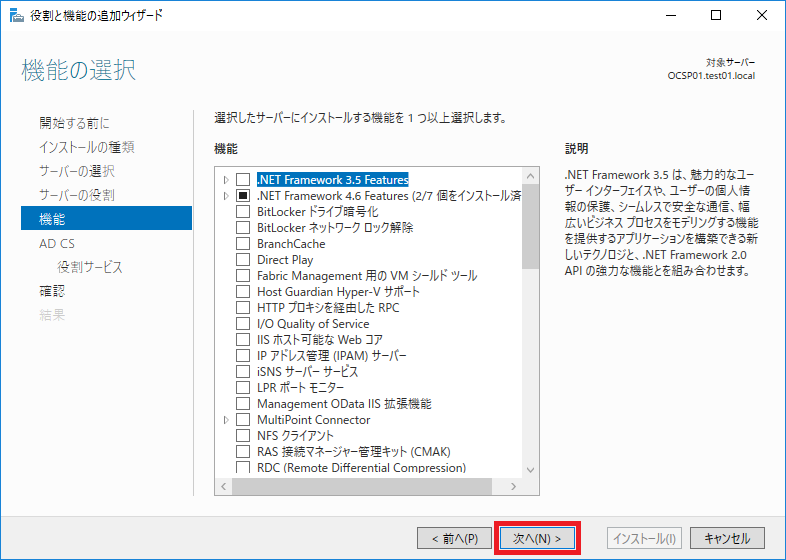

9) [機能の選択] にて、そのまま [次へ] をクリックします。

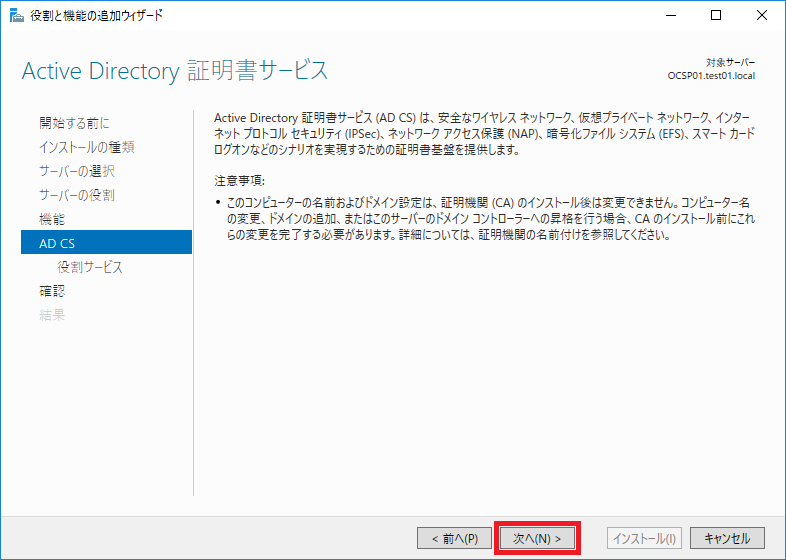

10) [Active Directory 証明書サービス] にて、そのまま [次へ] をクリックします。

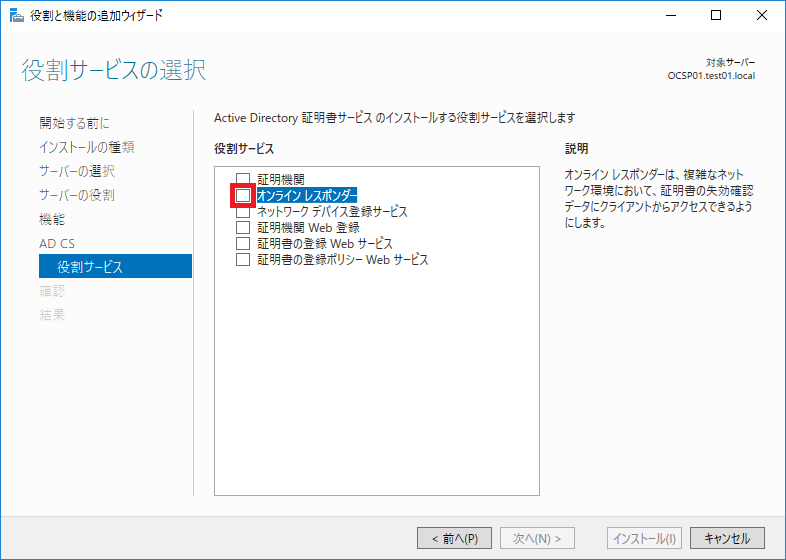

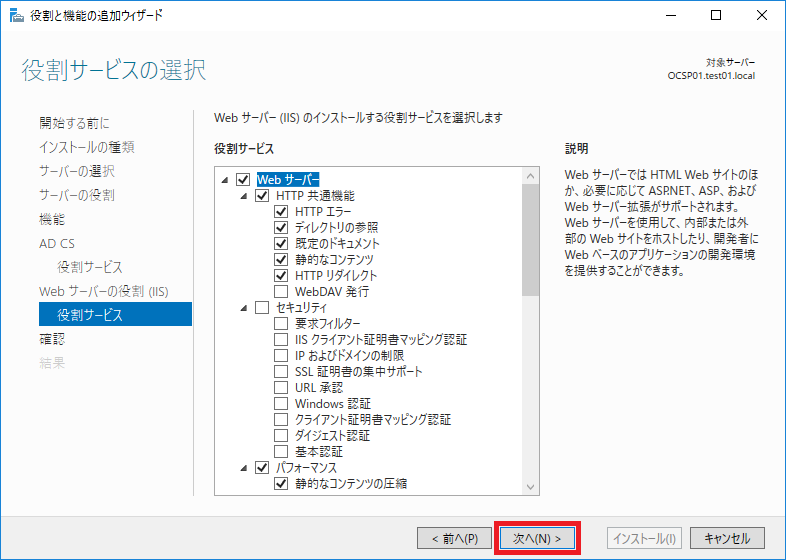

11) [役割サービスの選択] にて、[オンライン レスポンダー] のチェックボックスを有効にして [次へ] をクリックします。

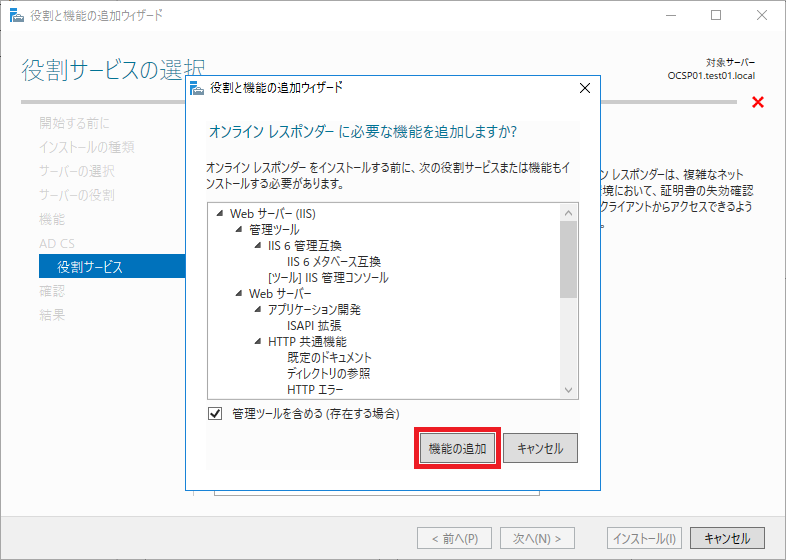

12) [役割と機能の追加ウィザード] にて、[機能の追加] をクリックします。 [管理ツールを含める(存在する場合)] のチェックボックスも有効の状態にしてください。

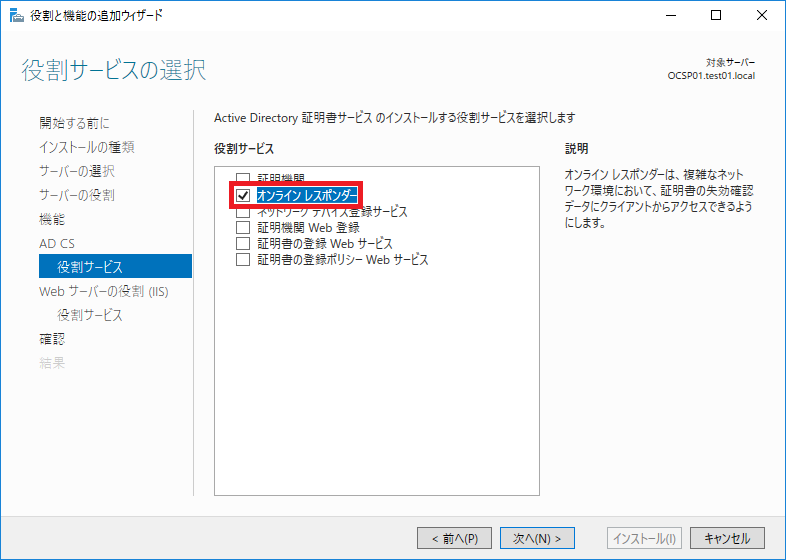

13) [役割のサービスの選択] にて、[オンライン レスポンダー] のチェックボックスが有効になっていることを確認し、[次へ] をクリックします。

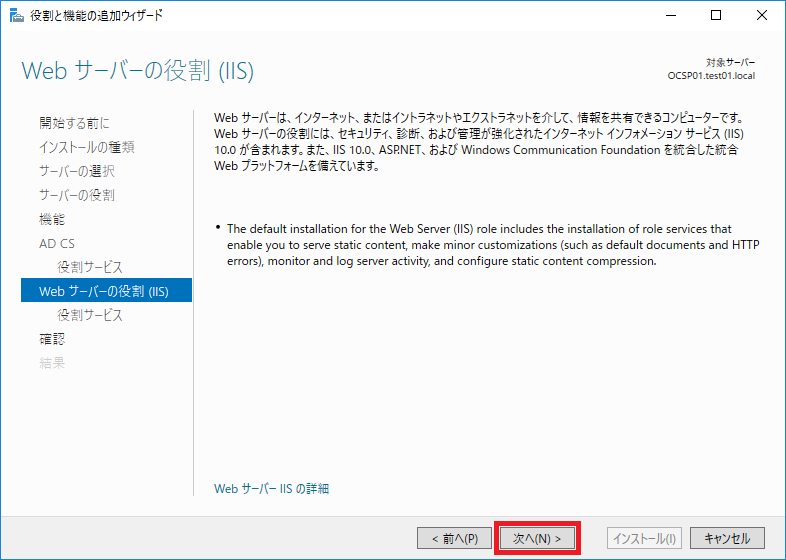

14) [Web サーバーの役割 (IIS)] にて、そのまま [次へ] をクリックします。

15) [役割サービスの選択] にて、そのまま [次へ] をクリックします。

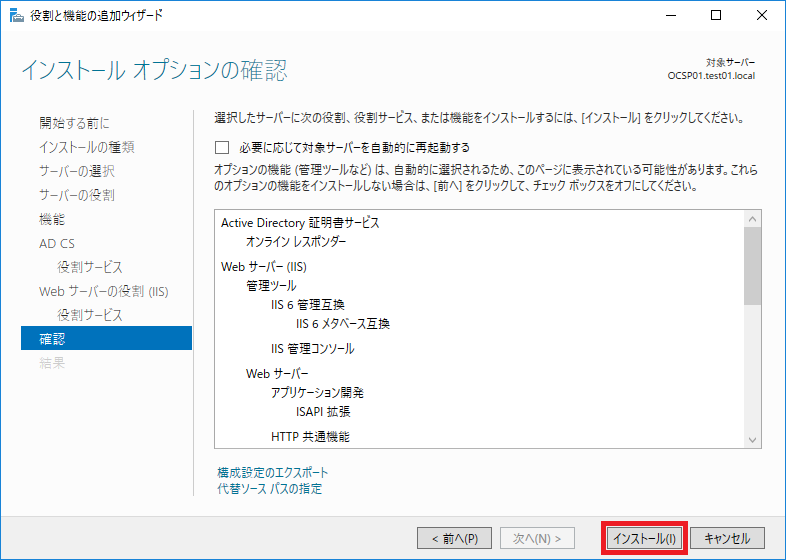

16) [インストール オプションの確認] にて、[インストール] をクリックします。

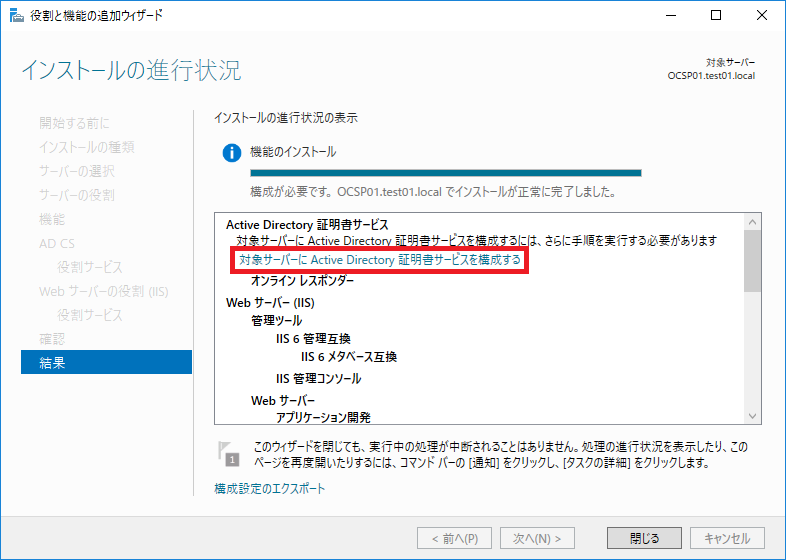

17) [インストールの進行状況] にて、OCSP の機能のインストールが完了したら [対象サーバーに Active Directory 証明書サービスを構成する] をクリックします。

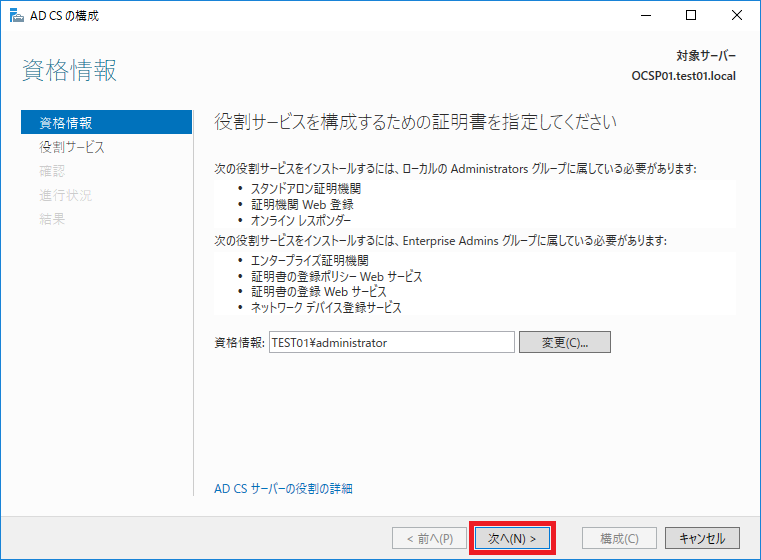

18) [資格情報] にて、[資格情報] にログオン ユーザーの資格情報が補完されていることを確認して [次へ] をクリックします。

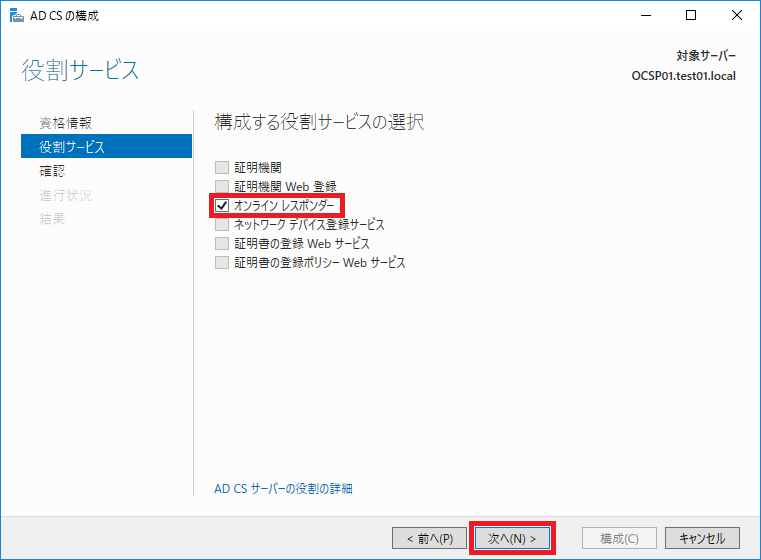

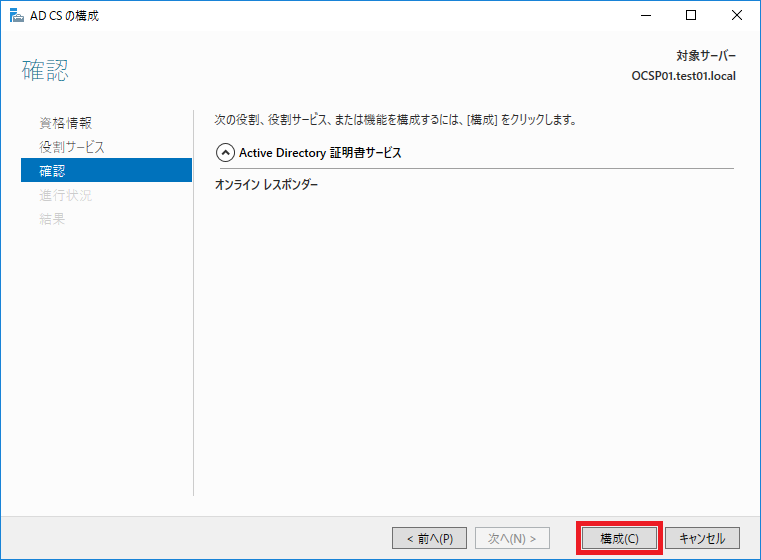

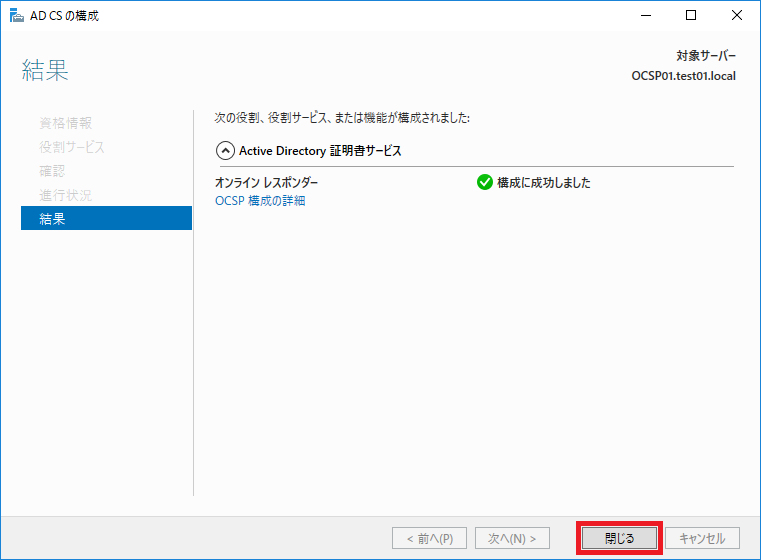

19) [役割サービス] にて、[オンライン レスポンダー] のチェックボックスを有効にして [次へ] をクリックします。

20) [確認] にて、[構成] をクリックします。

21) [結果] にて、“構成に成功しました” と表示されたら [閉じる] をクリックします。

OCSP サーバーにて失効構成

構築した OCSP サーバーにて、対象のエンタープライズ CA から発行された証明書の失効確認ができるように “失効構成” を行います。

失効構成を行うために対象となるエンタープライズ CA から OCSP 署名を行うための署名証明書を発行する必要があります。

そのため、失効構成を行う前にエンタープライズ CA にて OCSP 署名の証明書テンプレートを公開しておきます。

1) エンタープライズ CA に管理者権限をもつユーザーでログオンします。

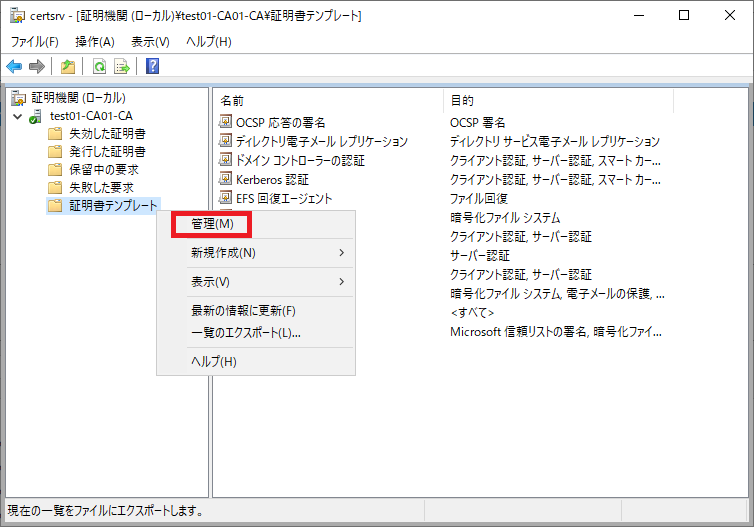

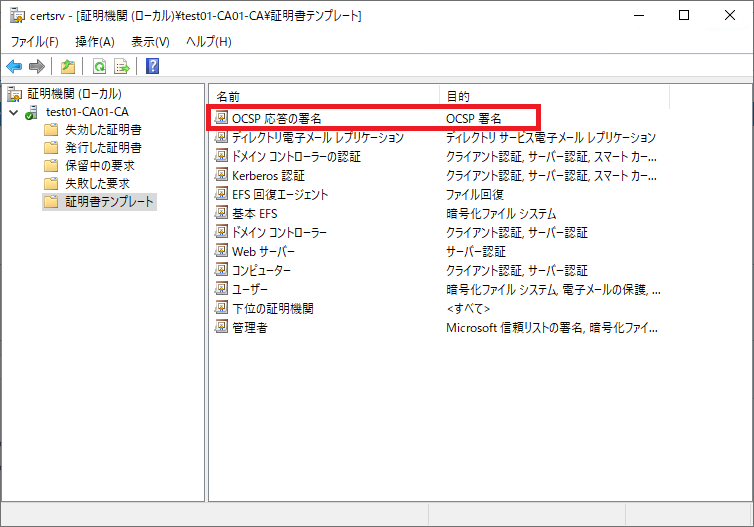

2) [Windows 管理ツール] より [証明機関] をクリックし、certsrv の管理ツールを開きます。

3) 画面の左ペインより、[証明機関(ローカル)] – [<CA 名>] – [証明書テンプレート] を右クリックして、[管理] をクリックします。

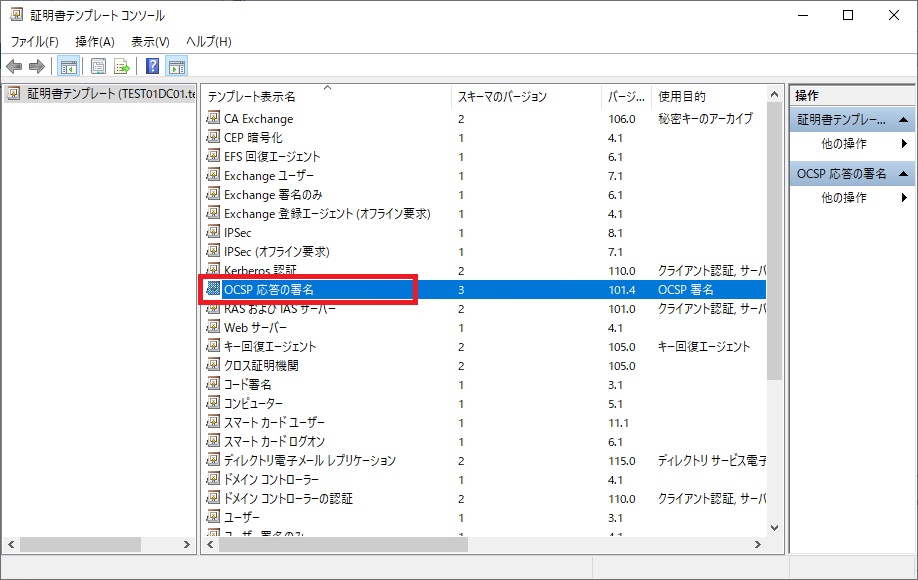

4) [OCSP 応答の署名] をダブルクリックしてプロパティ画面を開きます。

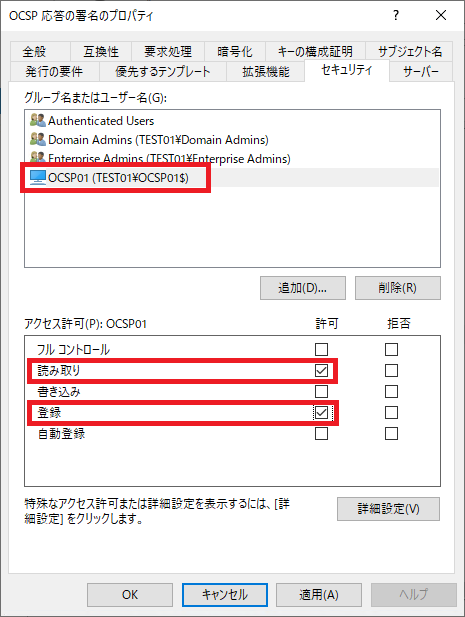

5) プロパティ画面にて、[追加] をクリックして OCSP サーバーを構築するサーバーのコンピューター アカウントを追加します。

追加した OCSP サーバーのアカウントに対して、[読み取り] と [登録] のアクセス権を許可して [適用]、[OK] をクリックします。

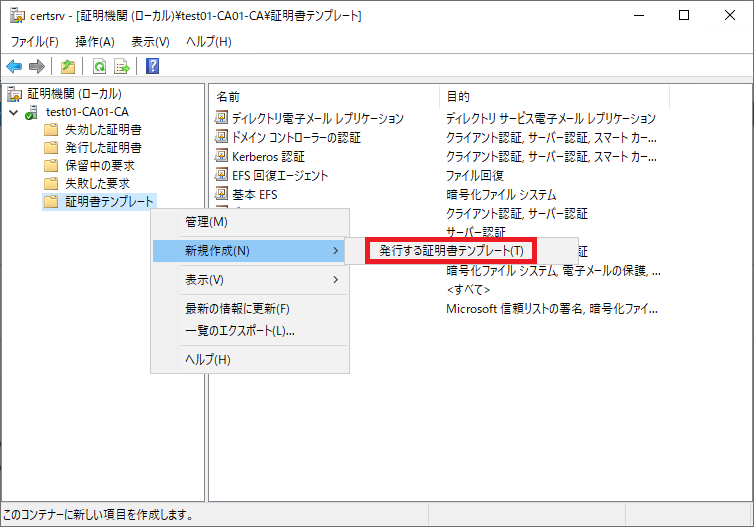

6) 画面の左ペインより、[証明機関(ローカル)] – [<CA 名>] – [証明書テンプレート] を右クリックして、[新規作成] – [発行する証明書テンプレート] をクリックします。

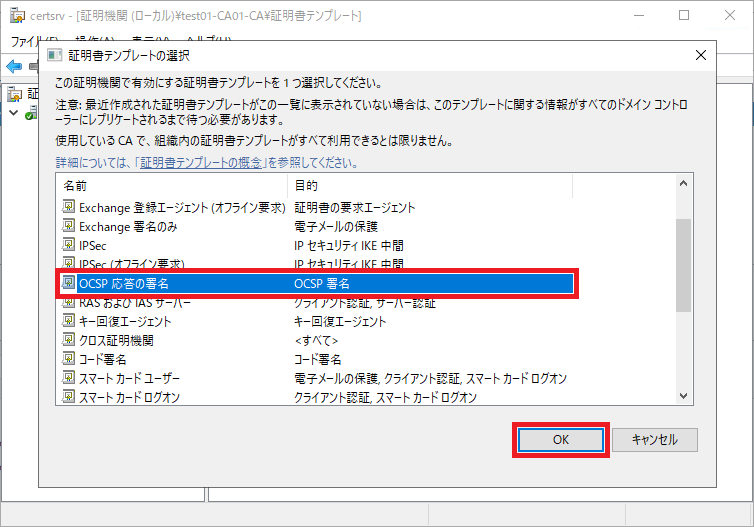

7) [証明書テンプレートの選択] にて、“OCSP 応答の署名” を選択して [OK] をクリックします。

8) 公開中の証明書テンプレートの一覧に “OCSP 応答の署名” が追加されていることを確認します。

9) OCSP サーバーに管理者権限をもつユーザーでログオンします。

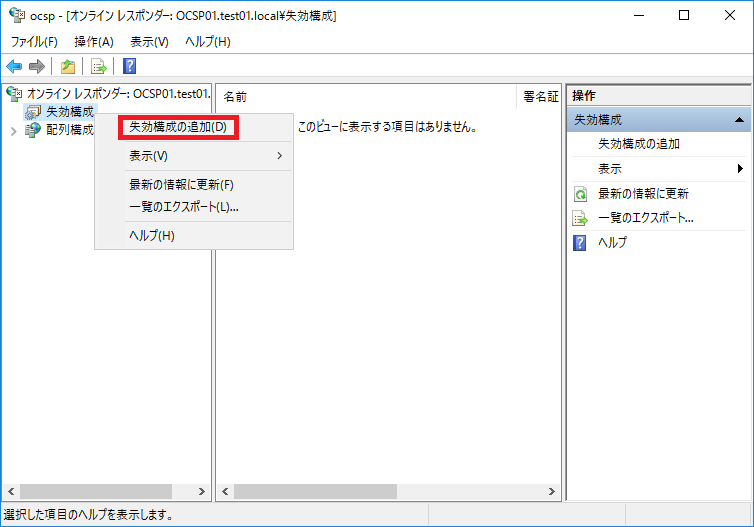

10) [Windows 管理ツール] より、[オンライン レスポンダー管理] を開き ocsp の管理ツールを開きます。

11) ocsp の画面の左ペインより、[失効構成] を右クリックして、[失効構成の追加] をクリックします。

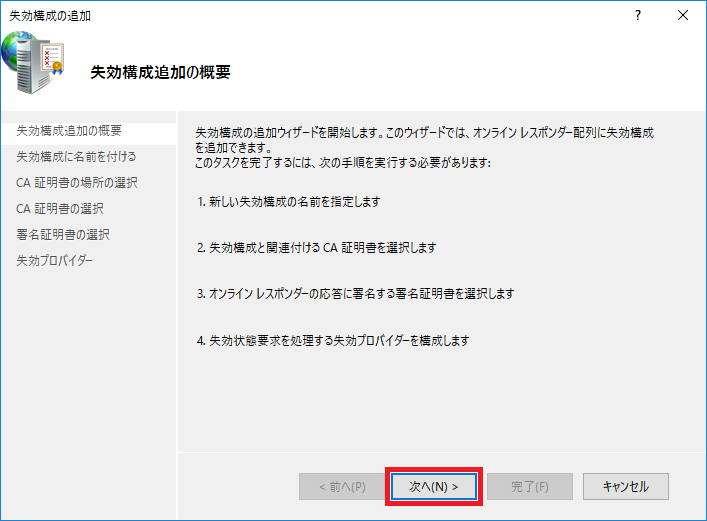

12) [失効構成追加の概要] にて、[次へ] をクリックします。

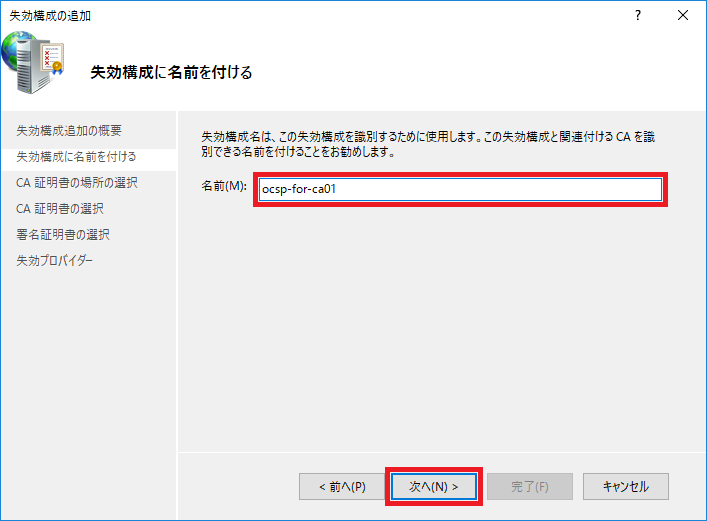

13) [失効構成に名前を付ける] にて、[名前] の項目に任意の名称を入力し、[次へ] をクリックします。

※ OCSP サーバーは複数の証明機関の失効状態を管理することができます。

証明機関ごとに失効構成を作成しますが、各構成を識別するためにつける名前となります。

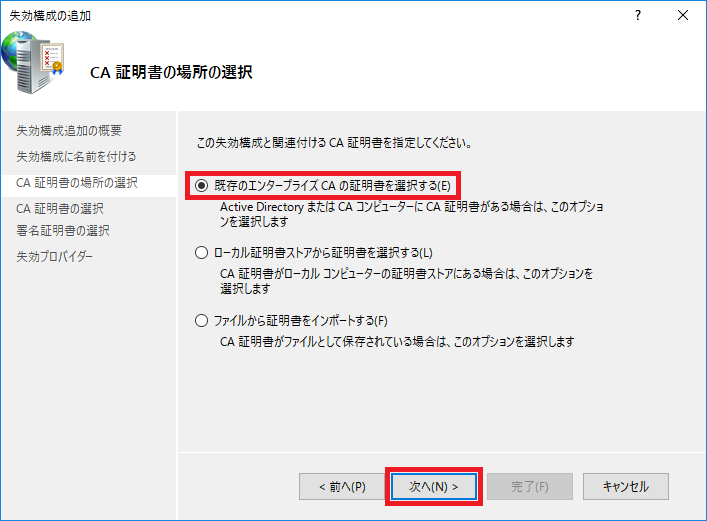

14) [CA 証明書の場所の選択] にて、[既定のエンタープライズ CA の証明書を選択する] を選択し、[次へ] をクリックします。

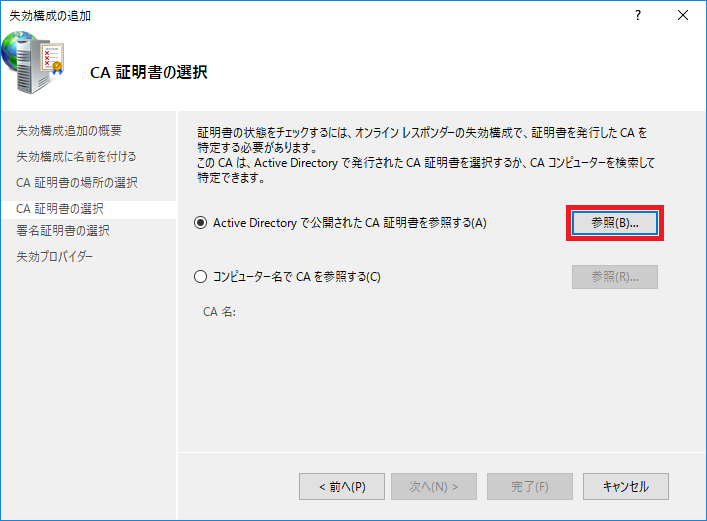

15) [CA 証明書の選択] にて、[参照] をクリックします。

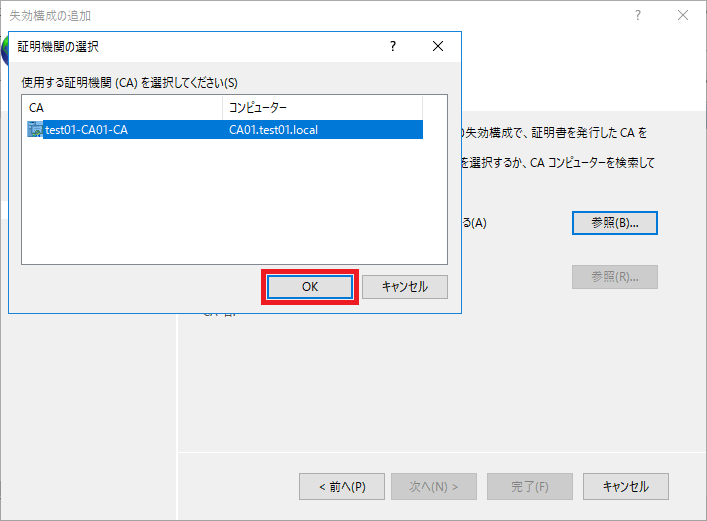

16) [証明機関の選択] にて、OCSP の失効構成を行うエンタープライズ CA を選択して [OK] をクリックします。

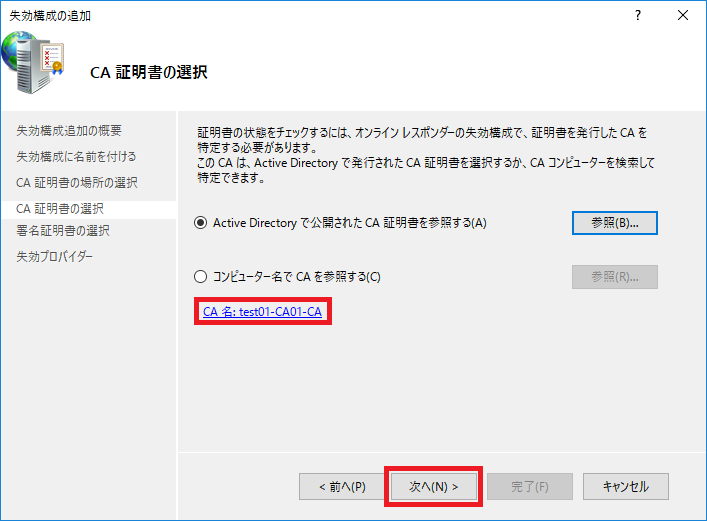

17) [CA 名] の項目に、選択したエンタープライズ CA の CA 名が補完されたことを確認して [次へ] をクリックします。

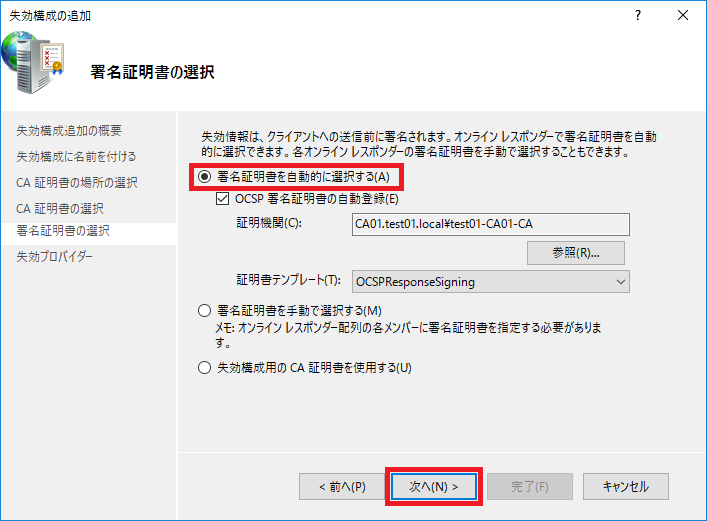

18) [署名証明書の選択] にて、[署名証明書を自動的に選択する] を選択されており、以下の項目が補完されていることを確認して [次へ] をクリックします。

・[OCSP 署名証明書の自動登録] のチェックボックスが有効なっている

・[証明機関]:OCSP の失効構成を行うエンタープライズ CA

・[証明書テンプレート]:OCSPResponseSigning

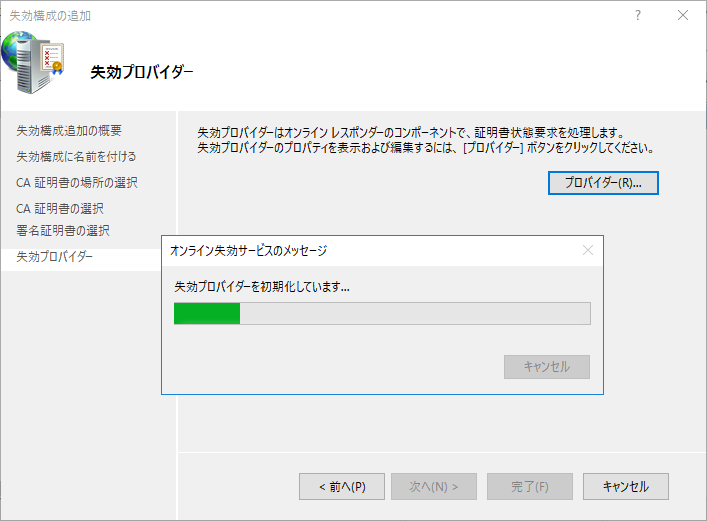

19) [失効プロバイダー] にて、対象のエンタープライズ CA の CDP の情報を構成します。

ドメイン コントローラーにアクセスし、対象のエンタープライズ CA の CDP の情報を自動取得して構成します。

失効プロバイダーの設定の構成の処理中は、以下の図の通り、“失効プロバイダーを初期化しています” というメッセージが表示されます。

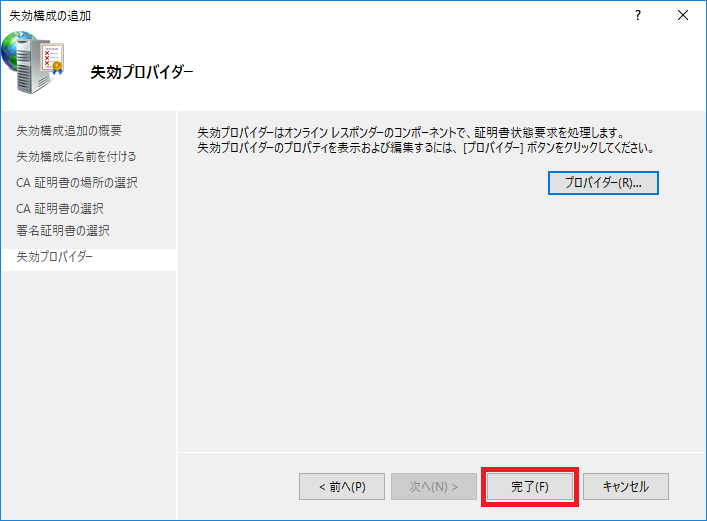

構成が完了したら、[プロバイダー] のボタンより取得した CDP の情報が確認できます。

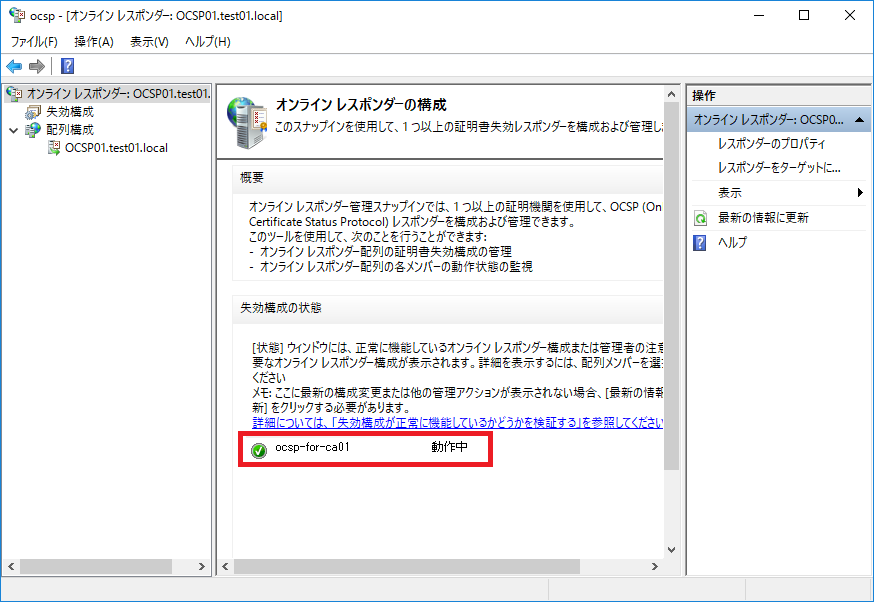

20) ocsp の管理ツールに戻り、新規に作成した失効構成が “動作中” となっていることを確認します。

証明機関にて AIA に OCSP の URL を追加

OCSP サーバーを構築したら、証明機関で発行する証明書の AIA(機関情報アクセス) の項目に OCSP の URL を追加されるように構成します。

対象の証明機関で発行済みの証明書の AIA には、OCSP の情報は含まれておりません。

証明書の失効確認に OCSP サーバーを利用するためには、AIA の構成を行ったあとで証明書を再発行する必要があります。

1) エンタープライズ CA に管理者権限をもつユーザーでログオンします。

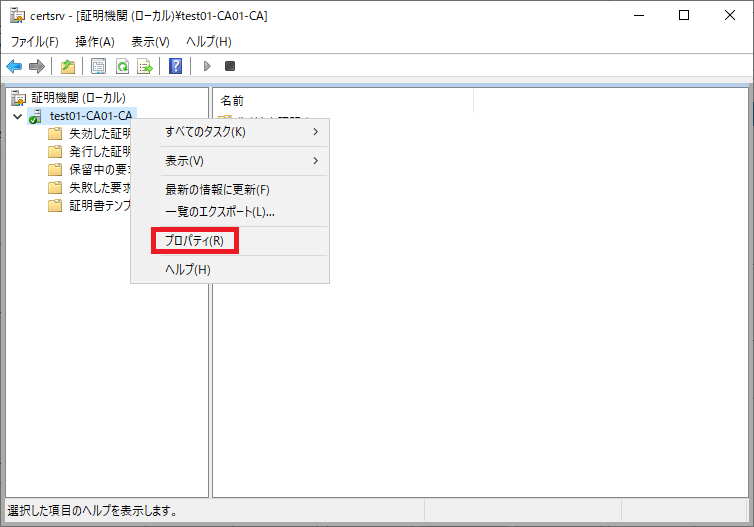

2) [Windows 管理ツール] より [証明機関] をクリックし、certsrv の管理ツールを開きます。

3) 画面の左ペインより、[証明機関(ローカル)] – [<CA 名>] を右クリックして、[プロパティ] をクリックします。

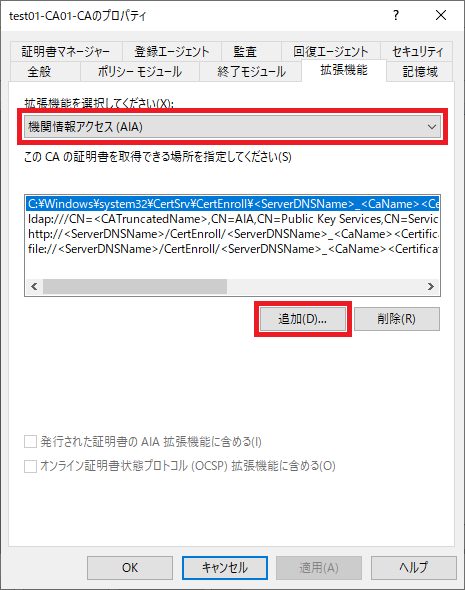

4) プロパティ画面にて、[拡張機能] タブを選択して、拡張機能として [機関情報アクセス] を選択し、[追加] をクリックします。

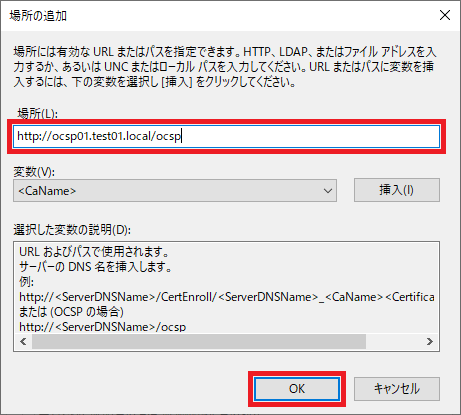

5) [場所の追加] にて、[場所] の項目に OCSP サーバーの URL として “http://<OCSP サーバーの FQDN>/ocsp“ を入力して、[OK] をクリックします。

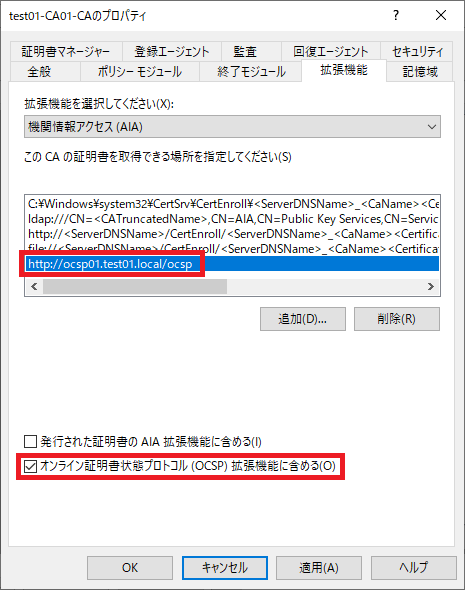

6) 追加した OCSP サーバーの URL に対して、[オンライン証明書状態プロトコル(OCSP)拡張機能に含める] のチェックボックスを有効にして、[適用] をクリックします。

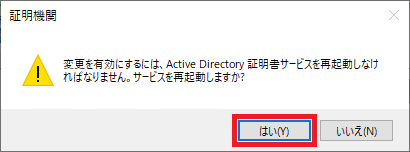

7) Active Directory 証明書サービスを再起動を促すメッセージが表示されたら、[はい] をクリックします。

Active Directory 証明書サービスの再起動が完了したら、設定変更が反映されます。

これで OCSP サーバーの構築は完了です。

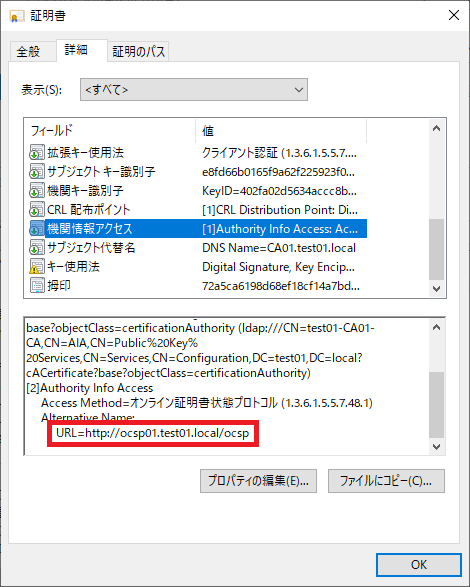

証明書の AIA の確認

OCSP サーバーの構成を行った後に証明機関で発行した証明書を確認すると、“機関情報アクセス” の項目に OCSP サーバーの URL が追加されていることが確認できます。