Active Directory ドメイン サービスとは、システム管理者が、組織内のユーザーやリソースを管理するための仕組みを提供する認証基盤のサービスです。

多数の社員がおり、複数のリソース(パソコンやプリンタなど)を管理している会社や組織では、数が多くなる程、Active Directory 内で管理するアカウント数も増えます。そのため、大規模な組織を管理するドメインにおいては、構成を整理する必要があります。AD でのデータの管理のために、管理する単位がいくつか定義されています(ドメイン、フォレスト、OU など)。これにより、小規模から大規模まで、様々な規模の組織でもシステム管理がしやすいように、管理の範囲に拡張性をもたせた仕組みになっています。

今回は、AD ドメインにおける管理単位に関する各用語について詳細を紹介します。

AD ドメインでの管理単位

Active Directory ドメイン サービスとは、システム管理者が、組織内のユーザーやリソースを管理するための仕組みを提供する認証基盤のサービスです。Active Directory ドメイン サービスを利用している企業や団体は、様々な規模の組織があります。大規模な組織ほど、管理される対象となるアカウントが増えるため、地域や部署ごとに管理を分けて運用したいというニーズがあるかと思います。

Active Directory ドメイン サービスでは、管理を分ける仕組みがあります。管理を分ける仕組みを利用するために、AD ドメインを構成する以下の要素について理解しておくとよいです。

- ドメイン

- 子ドメイン

- フォレスト

- フォレスト ルート ドメイン

- OU (Organization Unit)

- ドメイン ツリー

- 信頼関係

AD を構成する各要素について、説明していきます。

ドメインとは

ドメインとは、基本的な管理単位となります。

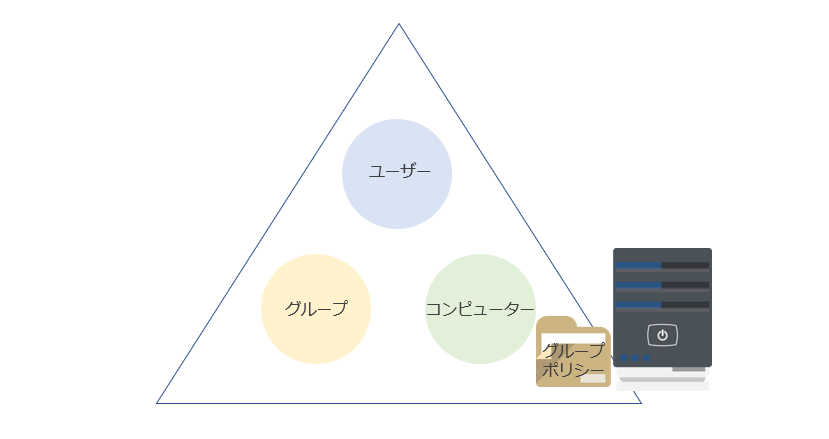

ユーザー アカウントやコンピューター アカウントを登録して、管理者がシステムを管理する範囲となります。ドメインを作成するには、ドメイン コントローラーと呼ばれるドメインの管理を担うサーバーを構築します。ドメイン コントローラーには AD データベースや SYSVOL なのデータ管理領域が作成され、そこでユーザー、コンピューター、グループ ポリシー(システム設定情報)を保存しております。

ドメインは基本的な「管理単位」となり、ドメイン内ではユーザー、コンピューター、グループ ポリシーなどのデータを共有して、管理者が一元的にシステムを管理することができます。

子ドメインとは

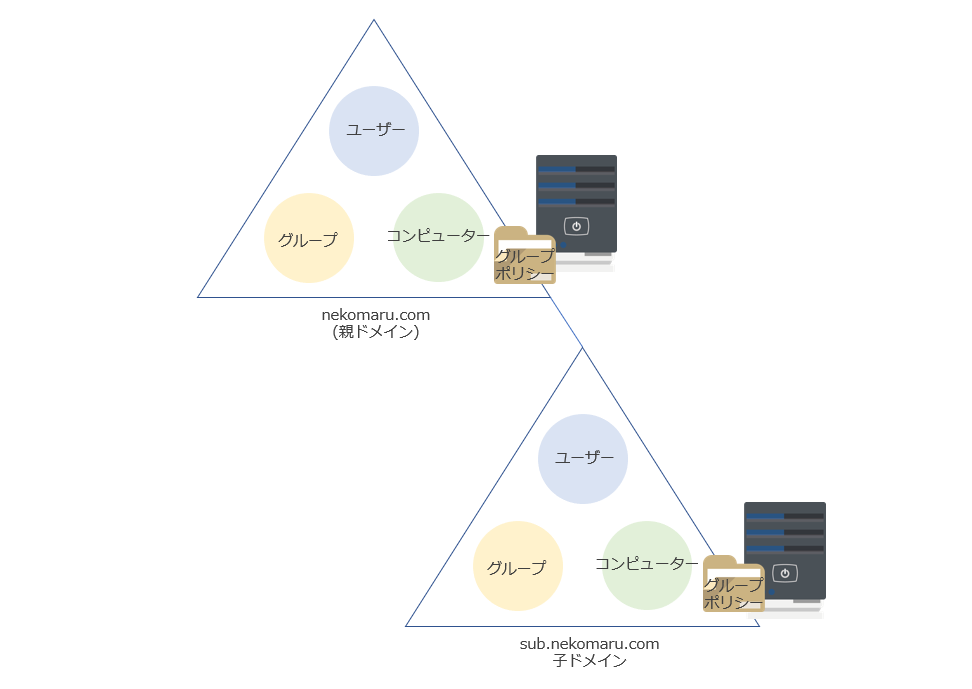

ドメインとはユーザー アカウントやコンピューター アカウントを登録して、管理者がシステムを管理する範囲となります。もし管理におけるシステムの運用方針が異なる場合は、ドメインを複数に分けて管理範囲を分けて運用することもできます。複数のドメインを作成する場合、ドメインの下に新たにドメインを作成します。このドメインの下に作成されたドメインのことを「子ドメイン」と呼びます。また、上位にあるドメインのことは「親ドメイン」と呼びます。

子ドメインを作成するときは、親ドメインから名前を継承する必要があります。例えば、nekomaru.com という親ドメインに作成する子ドメインは、名前を継承して sub.nekomaru.com のような名前を割り当てる形となります。このように、ドメインは運用方針に応じて、複数のドメインを作成することができ、ツリー構造(木構造)にドメインを分けて管理することができます。これを「ドメイン ツリー」と呼びます。

各ドメインはそれぞれのドメイン管理者(Domain Admins グループのユーザー)が管理します。子ドメインの管理者は親ドメインの管理権限はなく、また、親ドメインの管理者も子ドメインの管理権限はありません。ドメイン ツリーの各ドメインは管理範囲は異なりますが、お互いのドメインのリソースは利用できる関係となります。後述しますが、親ドメインと子ドメインは双方向の信頼関係がある状態となります。

フォレストとは

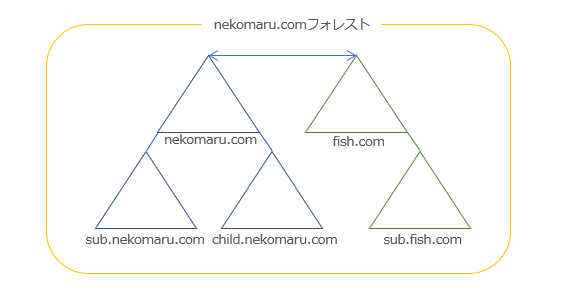

フォレストとは、Active Directory において管理可能な最も大きな単位です。すべてのドメインは、必ず 1 つのフォレストに所属します。

最初のドメイン コントローラーを構築するとき、ドメインと同時にフォレストも作成されます。フォレスト内には複数のドメインを含めることができ、子ドメインを追加してドメイン ツリーを構成した場合も、これらは同一フォレストに属します。

さらに、フォレストには異なる名前空間を持つ別のドメイン ツリーを含めることも可能です。フォレストに別名のドメインを追加すると、ドメイン ツリー間に自動的に双方向の信頼関係が構築されます。これにより、同じフォレスト内のすべてのドメイン間でリソースを共有できるようになります。

フォレスト内で、複数のドメイン ツリーを作成する一般的なシナリオは、

- 企業同士の合併や統合などで、運用方針が違うシステムを別々に管理したい場合

- 組織内にて、異なる名前空間を持たせたドメイン環境を構築したい場合

などが考えられます。

フォレスト ルート ドメインとは

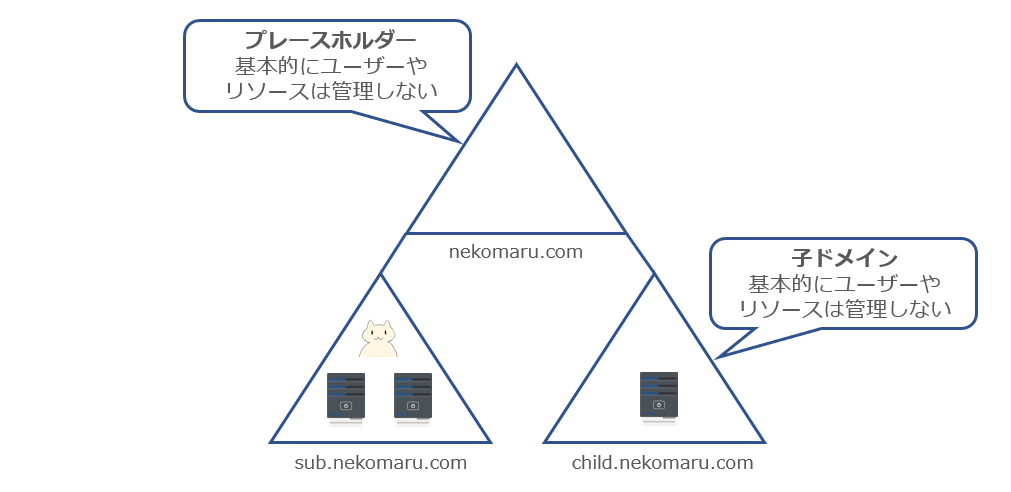

フォレスト ルート ドメインとは、フォレスト名とドメイン名が同じドメインのことです。最初に構築したドメインが「フォレスト ルート ドメイン」となります。

フォレスト ルート ドメインには、Enterprise Admins というフォレスト全体の管理権限をもつグループが存在します。Enterprise Admins に管理者となるユーザーを所属させると、その管理者はフォレスト内にある全てのドメインにて管理権限が必要な操作を行うことができます。フォレスト ルート ドメイン以外のドメインは、Enterprise Admins は存在しないので、ドメイン管理者は他のドメインのにて管理権限をもった操作を行うことはできません。

このように、フォレスト ルート ドメインだけにフォレスト全体を管理する権限をもったグループが用意されているため、フォレスト ルート ドメインではユーザーやリソースを管理しないドメインとして運用されていることもあります。このような構成において、フォレスト ルート ドメインは「プレースホルダー」と呼ばれ、実際にユーザーやコンピューターなどのリソースの管理は、子ドメインで行っています。

フォレスト ルート ドメインをユーザーやリソースを管理しないプレースホルダーとしておくことで、今後、企業合併などで複数のフォレストを一つに統合しなくてはならくなった場合に、中立性を保ちやすくすることができます。

OU(Organization Unit:組織単位)

OU(Organization Unit:管理組織)とは

Active Directory 環境では、ユーザーやグループ、コンピューターなどの AD オブジェクトをフォルダのような入れ物にいれて管理することができます。この入れ物には 2 種類あり、ドメイン構築時に自動で作成される「コンテナ」、管理者が後から管理の目的で作成できる「OU」があります。コンテナと OU の見分け方は、[Active Directory ユーザーとコンピューター] の管理コンソールにて、アイコンに本のマークがついてるフォルダのようなアイコンが OU で、ノーマークのフォルダがコンテナとなります。

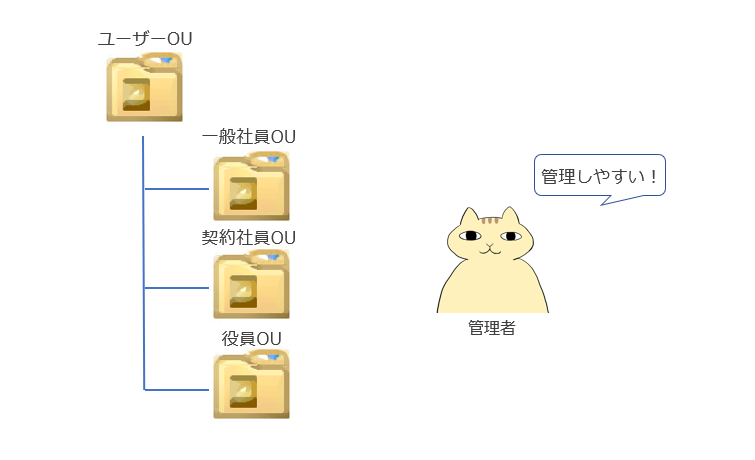

大規模な組織のドメイン環境では、管理する AD オブジェクトの数が多くなるため、オブジェクトを分類してデータを整理できると便利です。そのため、ユーザーの役職や所属する部署、拠点など、管理・運用方針に沿った OU を作成して、各 AD オブジェクトを適切に管理します。また、OU は階層構造にすることもできるので、OU の下層にさらに OU を作成することもできます。

OU に対する権限の割り当て

OU に対して特定のユーザーに操作権限を割り当てて、OU 内の AD オブジェクトの特定の操作のみ許可することができます。

Active Directory ドメイン環境にて、ユーザーやグループなどを作成したり設定変更などの操作をするには、ドメインの Domain Admins の権限が必要です。OU の管理を特定のユーザーに任せたい場合に、そのユーザーを Domain Admins のグループに所属させてしまうと、特定の OU だけでなく、ドメイン全体に管理権限をもつ状態となってしまいます。

OU には「制御の委任」と呼ばれる機能があり、あるユーザーまたはグループに対して指定した操作権限を委任することができます。OU に対して「制御の委任」を行うことで、Domain Admins の権限を与えなくても、特定のユーザーまたはグループに対して指定した操作のみを委任することができます。ドメイン管理に関する一部の操作をユーザーに委任することで、システム管理者の管理の負荷をさげつつ、ドメイン全体の操作権限は与えないので安全に運用・管理できることがメリットです。

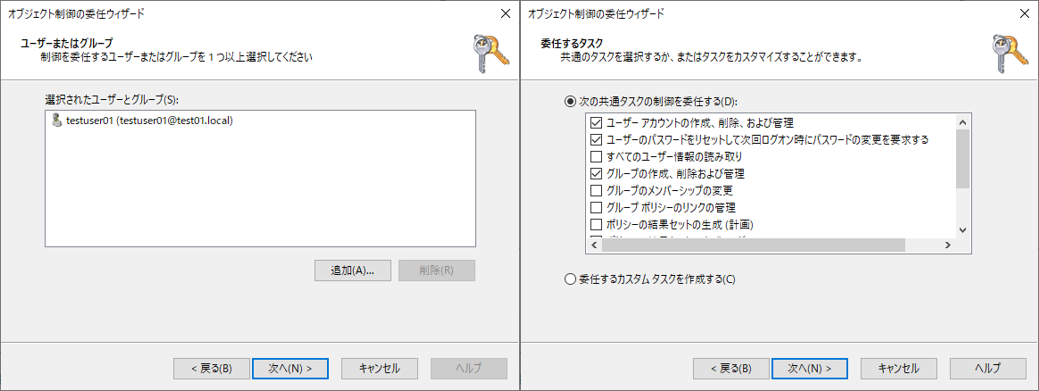

[オブジェクト制御の委任ウィザード] は、[Active Directory ユーザーとコンピューター] の管理コンソールにて、設定を行う対象の OU を右クリックして [制御の委任] をクリックすると起動します。

上図の例では、testuser01 というドメイン ユーザーに、[ユーザー アカウントの作成、削除、および管理]、[ユーザーのパスワードをリセットして次回ログオン時にパスワードの変更を要求する]、[グループの作成、削除および管理] の作業を委任します。この設定により、「制御の委任」を設定した OU にのみ、testuser01 は委任された作業のみを行うことができます。

OU やユーザー、コンピューターなど、AD データベースで管理されているデータは、全て “オブジェクト” として扱われます。そのオブジェクトには、ファイルやフォルダのようにアクセス権の設定が定義されています。OU に制御の委任を行う時には、上図のように [オブジェクトの制御の委任ウィザード] を立ち上げて、特定のユーザーに対して許可する操作を定義して作業を委任できます。この設定を行うときに内部で行われている処理は、OU に設定されているアクセス権を変更しているだけとなります。

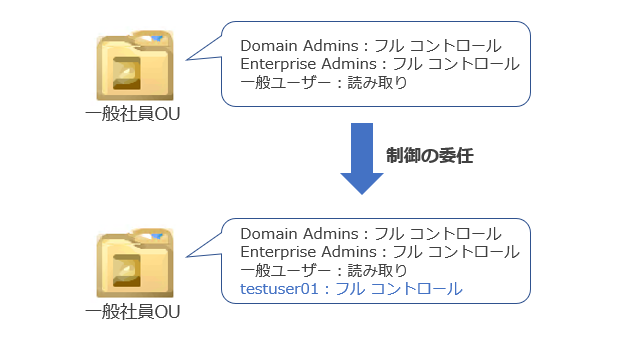

既定では、OU に対するフルコントロールの権限は Domain Admins と Enterprise Admins のみに与えられていますが、「制御の委任」により特定のユーザーやグループに対して、一部のアクセス権を与えたり、フルコントロールのアクセス権を与えることができます。

信頼関係

Active Directory での「信頼関係」とは、異なるドメインやフォレスト間でリソースにアクセスできる仕組みです。

基本的には、ドメインで管理しているリソースにアクセスできるのは、ドメイン内で管理されているアカウントのみとなります。しかしながら、同じグループ会社のドメインのように、信頼ができるドメインからのアクセスは許可したいことがあります。異なるドメインやフォレストにアクセスを許可したい場合は、信頼関係を結びます。アクセスを許可するドメインを「信頼する」側のドメインで、アクセスを許可されたドメインは「信頼される」ドメインとなります。

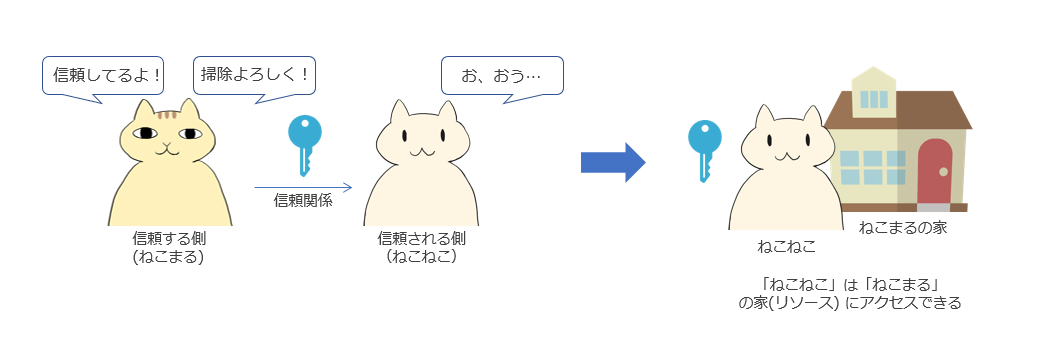

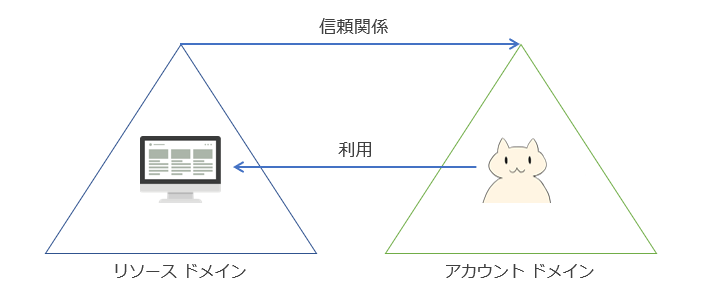

信頼関係を結ぶと、信頼される側は信頼する側のリソースを利用することができます。信頼関係は、下図のようなイメージとなります。

「ねこまる」は「ねこねこ」を信頼し、「ねこまる」の家の鍵を「ねこねこ」に渡します。信頼された「ねこねこ」は、渡された鍵で「ねこまる」の家にアクセスすることができます。「ねこまる」が「ねこねこ」を信頼していたとしても、「ねこまる」は「ねこねこ」の家にアクセスすることはできません。このように、信頼される側のみが信頼する側のリソースにアクセスできるという構成になります。

ドメインの信頼関係を結ぶ際に、信頼の方向を意識する必要があります。上図の例の場合、信頼する側の「ねこまる」から見ると出力方向の信頼関係となり、信頼される側の「ねこねこ」から見ると入力方向の信頼関係となります。また、双方がお互いを信頼するように構成することもでき、その場合は双方向の信頼関係を結ぶという形になります。

アカウント フォレストとリソース フォレスト

ドメインの構成のモデルの一例として、アカウント フォレストとリソース フォレストという構成モデルがあります。

このモデルでは、ユーザー、グループなどのアカウントを管理するフォレストと、端末やサーバーなどのリソースを管理するフォレストを分離させます。その上で、リソースを管理するフォレストからアカウントを管理するフォレストへの信頼関係を結びます。これにより、アカウント フォレストのユーザーは、リソース フォレストの端末を利用できるようになります。

このモデルを利用する一例としては、複数の企業に対して、リソースを利用するサービスを提供するビジネスのシナリオです。サービスを提供している会社は、リソース ドメインを保有しており、多数のリソースを管理しています。そのサービスを利用したい会社はアカウント フォレストを保有しており、サービスを提供している会社と契約して、信頼関係を結ぶことでリソース ドメインを利用できるようになります。